Cum să configurați pfSense cu ExpressVPN (OpenVPN)

Acest tutorial vă va arăta cum să configurați ExpressVPN pe dispozitivul dvs. pfSense, folosind o configurație pfSense OpenVPN.

În scopul acestui tutorial, vom presupune că vă configurați rețeaua pentru o configurare generică a rețelei 192.168.1.0/24.

Notă: Acest ghid a fost testat pe următoarea versiune a pfSense: 2.3.3-RELEASE (amd64)

Descărcați fișierele de configurare VPN

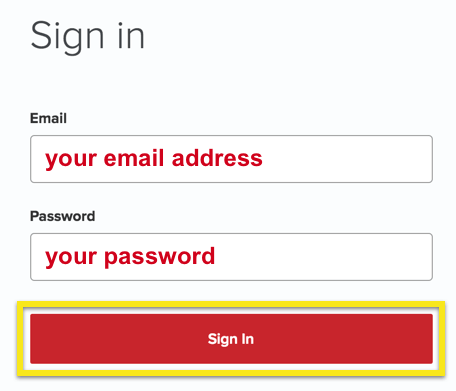

Conectați-vă la contul dvs. ExpressVPN.

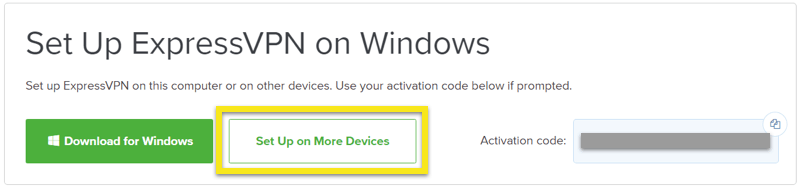

După ce v-ați conectat la site, faceți clic pe Configurați pe mai multe dispozitive.

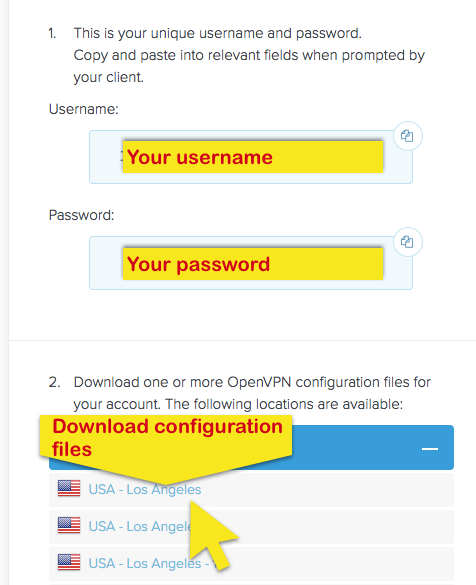

Click pe Configurare manuală în partea stângă a ecranului și apoi selectați OpenVPN fila din dreapta.

Vei vedea mai întâi nume de utilizator și parola apoi o listă cu Fișiere de configurare OpenVPN.

Sub numele de utilizator și parola, descărcați fișierul de configurare OpenVPN pentru locația la care doriți să vă conectați. Mențineți acest fișier la îndemână, deoarece veți extrage informații din el pentru configurarea pfSense.

Configurați setările pfSense

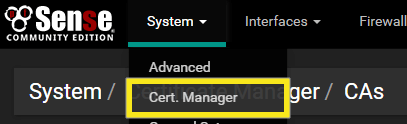

Pentru a configura setările VPN pfSense, conectați-vă la dispozitivul dvs. pfSense și navigați la Sistem > Cert. Administrator.

În „CA”, faceți clic pe butonul Adăuga buton.

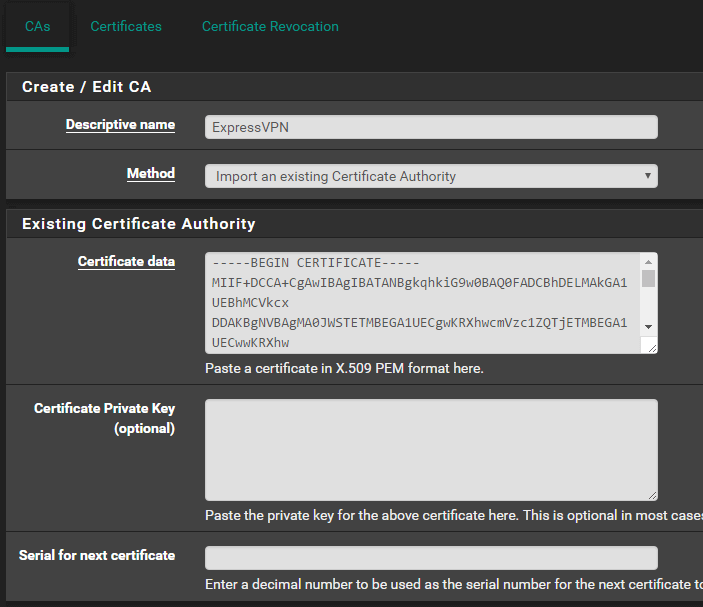

Introduceți următoarele:

- Denumire descriptivă: ExpressVPN

- Metodă: Importați o autoritate de certificare existentă

- Date despre certificat: deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați textul care este înfășurat în porțiune din fișier. Copierea întregului șir din —– ÎNCEPE CERTIFICATUL—— la —– CERTIFICAT DE ASIGURARE—–.

- Cheia privată a certificatului (opțional): lăsați acest mesaj necompletat

- Serial pentru următorul certificat: lăsați acest blank

După introducerea informațiilor, ecranul dvs. ar trebui să arate astfel:

Clic salva.

Rămâneți pe această pagină și dați clic Certificate în vârf.

În partea de jos a ecranului, faceți clic pe Adăuga.

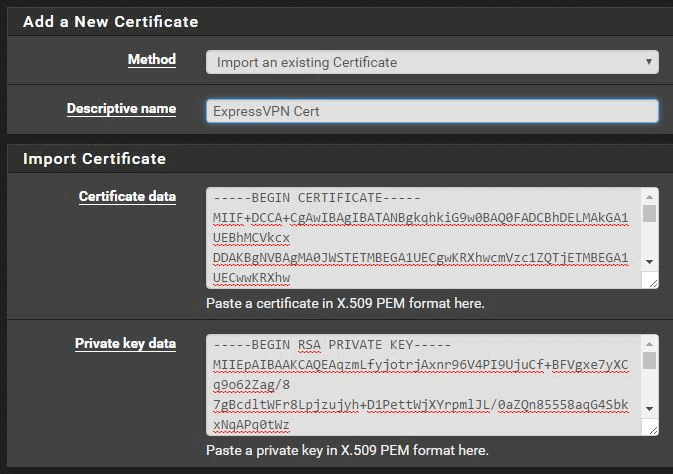

În „Adăugați un nou certificat”, introduceți următoarele:

- Metodă: Importați un certificat existent

- Denumire descriptivă: Certificat ExpressVPN (sau ceva semnificativ pentru tine)

- Date despre certificat: deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați textul care este înfășurat în porțiune din fișier. Copiați întregul șir din —– ÎNCEPE CERTIFICATUL—— la —– CERTIFICAT DE ASIGURARE—–

- Date cheie private: cu editorul de text încă deschis, căutați textul care este înfășurat în porțiune din fișier. Copiați întregul șir din —– ÎNCEPEȚI CHEIA PRIVATĂ RSA—— la —-END TASA PRIVATĂ RSA—-

După introducerea informațiilor, ecranul dvs. ar trebui să arate astfel:

Clic salva.

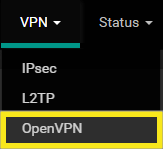

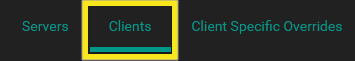

În partea de sus a ecranului, navigați la VPN > OpenVPN.

Selectați Clienți.

În partea de jos a ecranului, faceți clic pe Adăuga.

Introduceți următoarele informații:

Informatii generale:

- Dezactivat: lăsați această casetă bifată

- Modul server: Peer to Peer (SSL / TLS)

- Protocol: UDP

- Modul dispozitiv: bute

- interfaţă: WAN

- Port local: lăsați gol

- Gazda sau adresa serverului: Deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați un text care începe cu la distanta, urmat de un nume de server. Copiați șirul de nume de server în acest câmp (de exemplu, server-address-name.expressnetw.com)

- Portul serverului: Copiați numarul portului din fișierul de configurare OpenVPN în acest câmp (de exemplu, 1195)

- Adresa sau adresa proxy: lăsați gol

- Port proxy: lăsați gol

- Proxy Auth. – Opțiuni suplimentare – niciuna

- Rezolutie nume host: Bifează această casetă

- Descriere: Ceva semnificativ pentru tine. de exemplu, ExpressVPN Dallas

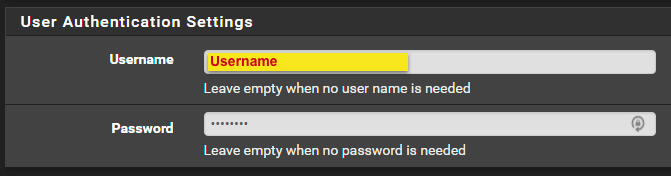

Setări de autentificare utilizator

- Nume utilizator: numele dvs. de utilizator ExpressVPN

- Parolă: parola dvs. ExpressVPN

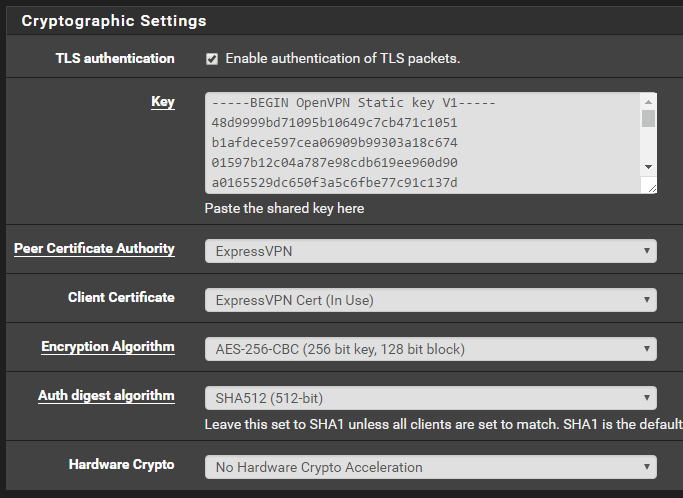

Setări criptografice

- Autentificare TLS: Bifează această casetă

- Cheie: deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați textul înglobat în porțiune din fișier. Ignorați intrările „cheie statică OpenVPN 2048 biți” și începeți să copiați —– ÎNCEPE OpenVPN Tasta statică V1—– la —–END OpenVPN Tasta statică V1—–

- Autoritatea de certificare de la egal: selectați intrarea „ExpressVPN” pe care ați creat-o anterior în Cert. Pașii managerului

- Certificat de client: Selectați intrarea „ExpressVPN Cert” pe care ați creat-o anterior în Cert. Pașii managerului

- Algoritmul de criptare: deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați textul cifru. În acest exemplu, configurația OpenVPN este listată ca „cifrat AES-256-CBC”, deci vom selecta „AES-256-CBC (cheie 256 biți, bloc pe 128 biți) din meniul drop-down

- Algoritmul de auth dig: Deschideți fișierul de configurare OpenVPN pe care l-ați descărcat și deschideți-l cu editorul de text preferat. Căutați textul AUTH urmat de algoritmul după. În acest exemplu, am văzut „auth SHA512”, deci vom selecta „SHA512 (512 biți)” din meniul vertical

- Hardware Crypto: Dacă nu știți că dispozitivul dvs. acceptă criptografia hardware, lăsați acest lucru la Fără accelerare hardware Crypto

Pași suplimentari pentru pfSense 2.4:

- Debifați Generați automat o cheie TLS

- Setați modul de utilizare pe Autentificare TLS

- Debifați Activați parametrii criptografici negociabili

- Ignorați Algoritmi NCP secțiune

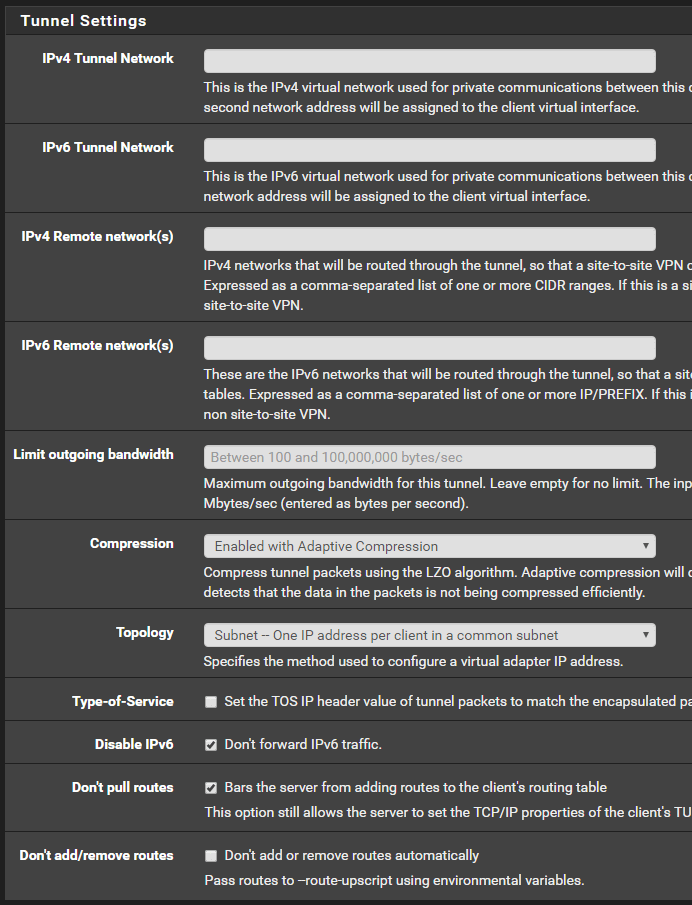

Setări tunel

- Rețea de tunel IPv4: lăsați gol

- Rețeaua de tunel IPv6: lăsați gol

- Rețea (e) la distanță IPv4: lăsați gol

- Rețea (e) la distanță IPv6: lăsați gol

- Limitați lățimea de bandă ieșită: la discreția dvs., dar pentru acest tutorial – lăsați gol.

- Compresie: activată cu compresie adaptivă

- Topologie: lăsați implicit „Subnet – O adresă IP pentru fiecare client dintr-o subrețea comună”

- Tipul serviciului: Lăsați necontrolat

- Dezactivați IPv6: Bifează această casetă

- Nu trageți rutele: Bifează această casetă

- Nu adăugați și nu eliminați rutele: lăsați necontrolat

Pași suplimentari pentru pfSense 2.4:

- Setați Compresiunea la Compresie adaptivă LZO

- Rețineți că nu există mai multe căsuțe pentru „Dezactivați IPv6”

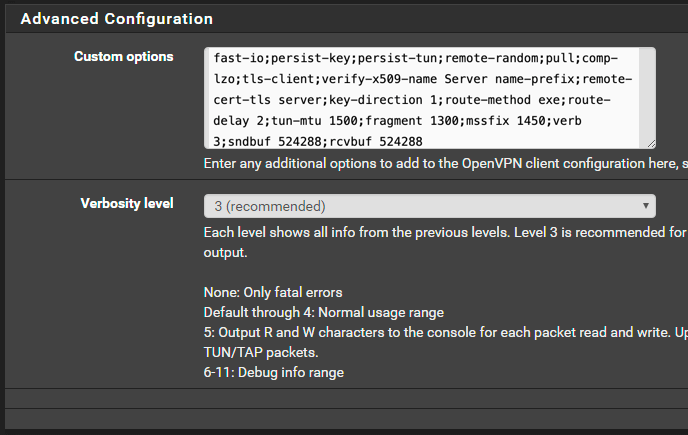

Configurare avansată

- Opțiuni personalizate: Aceste opțiuni provin din configurația OpenVPN la care faceți referire. Vom extrage toate opțiunile personalizate pe care nu le-am folosit anterior. Copiați și lipiți următoarele:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; verify-x509-name Server-prefix name; server de la distanță-cert-tls; key-direction 1; route- method exe; route-delay 2; tun-mtu 1500; fragment 1300; mssfix 1450; verb 3; sndbuf 524288; rcvbuf 524288 - Nivelul de verbozitate: 3 (recomandat)

Pași suplimentari pentru pfSense 2.4:

- Verifica UDP I / O rapid

- Trimite Receive Buffer: 512 KB

- Creare gateway: Numai pentru IPV4

Clic salva.

Confirmați succesul conexiunii

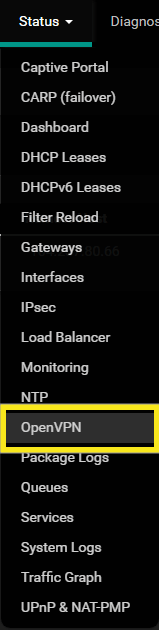

Acum ar trebui să poți confirma dacă conexiunea OpenVPN a avut succes. Navigheaza catre stare > OpenVPN.

În „Statistici privind instanțele clientului”, în coloana „Stare”, ar trebui să vedeți cuvântul sus, indicând tunelul este online.

Pași suplimentari pentru a parcurge WAN prin tunel

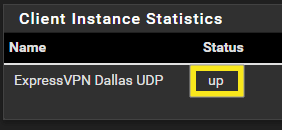

Acum, după ce tunelul este online, trebuie să spuneți întregului trafic ca să fie corect NAT. În partea de sus a ecranului, selectați interfeţe și faceți clic pe (atribui).

Faceți clic pe butonul + buton. Se va crea o nouă interfață. A te asigura ovpnc1 este selectat și faceți clic pe salva.

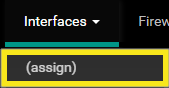

Navigheaza catre interfeţe > OVPNC1:

Introduceți următoarele:

Configurare generală

- Permite: Bifează această casetă

- Descriere: Ceva semnificativ pentru tine. de exemplu, EXPRESSVPN

- Tipul de configurare IPv4: DHCP

- Tip de configurare IPv6: Nici unul

- Adresa MAC: lăsați gol

- MTU: Lăsați gol

- MSS: Lăsați gol

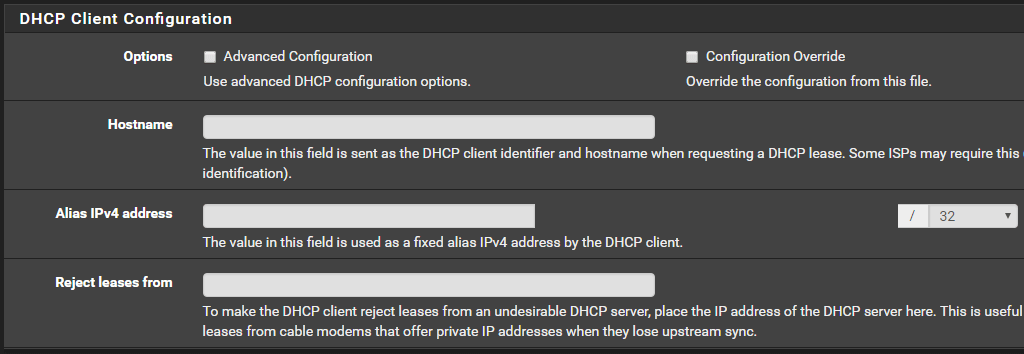

Configurare client DHCP

- Opțiuni: Lăsați necontrolat

- Nume gazdă: lăsați gol

- Adresa IPv4 alias: lăsați gol

- Respinge închirierile de la: Lăsați gol

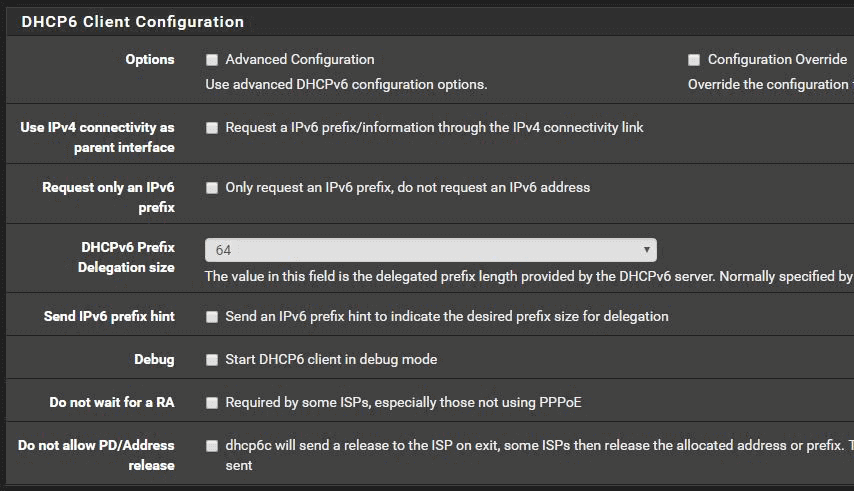

Configurare client DHCP6

- Opțiuni: Lăsați necontrolat

- Utilizați conectivitatea IPv4 ca interfață părintească: lăsați nemarcat

- Solicitați doar un prefix IPv6: lăsați necontrolat

- DHCPv6 Dimensiunea delegării prefixului: lăsați implicit la 64

- Trimiteți prefixul IPv6 indiciu: lăsați necontrolat

- Debug: Lăsați necontrolat

- Nu așteptați un RA: lăsați necontrolat

- Nu permiteți eliberarea PD / Adresă: lăsați necontrolat

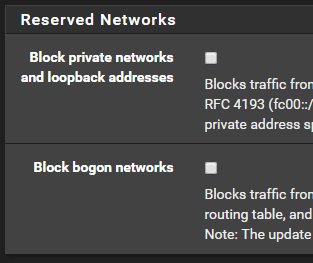

Retele rezervate

- Blocați rețelele private și adresele de buclă: lăsați nemarcat

- Blocați rețelele bogon: lăsați necontrolat

Clic salva.

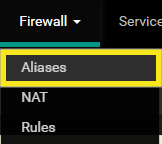

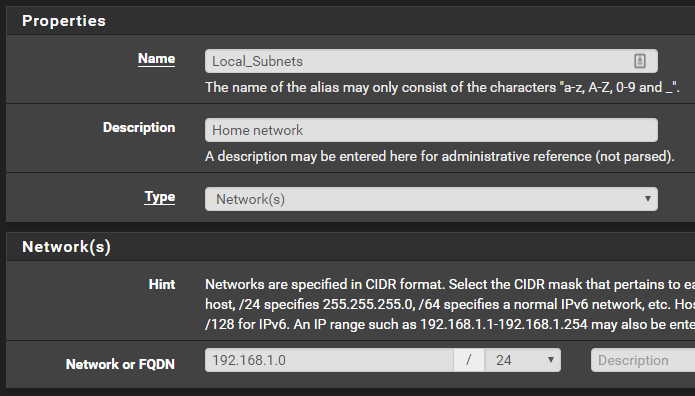

Navigheaza catre Firewall > Pseudonime.

În „IP”, faceți clic pe Adăuga.

Vei furniza rețelei tale de acasă un „Alias” care permite unui nume prietenos să-ți facă referință în rețea.

Proprietăți

- Nume: Ceva semnificativ pentru tine. Pentru acest tutorial, vom folosi „Local_Subnets”

- Descriere: Ceva semnificativ pentru tine

- Tip: Rețea (e)

Rețea (e)

- Rețea sau FQDN: 192.168.1.0 / 24

Clic salva.

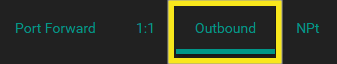

Navigheaza catre Firewall > NAT.

Click pe Outbound în vârf.

Pentru „Mod NAT în ieșire”, selectați Generare manuală de reguli NAT în ieșire.

Clic salva apoi faceți clic pe Aplica schimbarile.

![]()

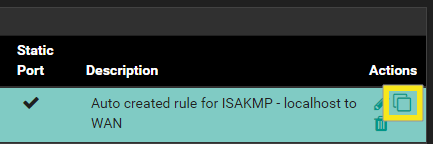

Sub mapări, veți spune traficului dvs. unde să mergeți când vă părăsește rețeaua. În esență, veți copia cele patru conexiuni WAN implicite și le veți modifica pentru a utiliza noua dvs. interfață virtuală EXPRESSVPN.

În partea dreaptă a ecranului, faceți clic pe butonul Copie butonul de lângă prima intrare de conectare WAN. Este icoana cu un pătrat suprapus altui pătrat.

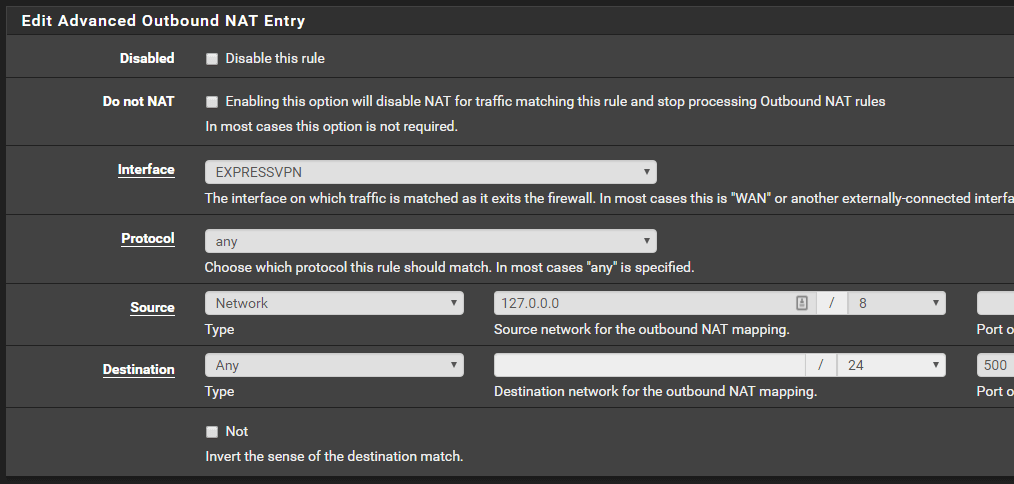

În fereastra care apare, singura selecție pe care o veți modifica este secțiunea „Interfață”. Faceți clic pe meniul derulant și schimbați din WAN la EXPRESSVPN.

Clic salva.

Repetați pașii de mai sus pentru celelalte trei reguli WAN existente.

Odată adăugate toate cele patru reguli EXPRESSVPN, faceți clic pe butonul salva buton și faceți clic Aplica schimbarile încă o dată în vârf.

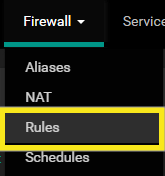

În cele din urmă, trebuie să creați o regulă pentru a redirecționa tot traficul local prin gateway-ul EXPRESSVPN creat anterior. Navigheaza catre Firewall > reguli:

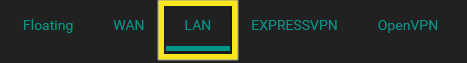

Click pe LAN.

Apasă pe Adăuga butonul cu săgeata sus (butonul din stânga).

![]()

Introduceți următoarele:

Editați regula firewallului

- Acțiune: Trece

- Dezactivat: Lăsați necontrolat

- interfaţă: LAN

- Abordare: IPv4

- Protocol: Orice

Sursă

- Sursa: Selectați O singură gazdă sau alias și introduceți numele aliasului creat pentru rețeaua dvs. mai devreme. Pentru acest tutorial, am folosit „Local_Subnets”.

Destinaţie

- Destinație: orice

Opțiuni suplimentare

- Jurnal: Lăsați nemarcat

- Descriere: Introduceți ceva semnificativ pentru dvs. Pentru acest tutorial, vom introduce „LAN TRAFFIC -> EXPRESSVPN“

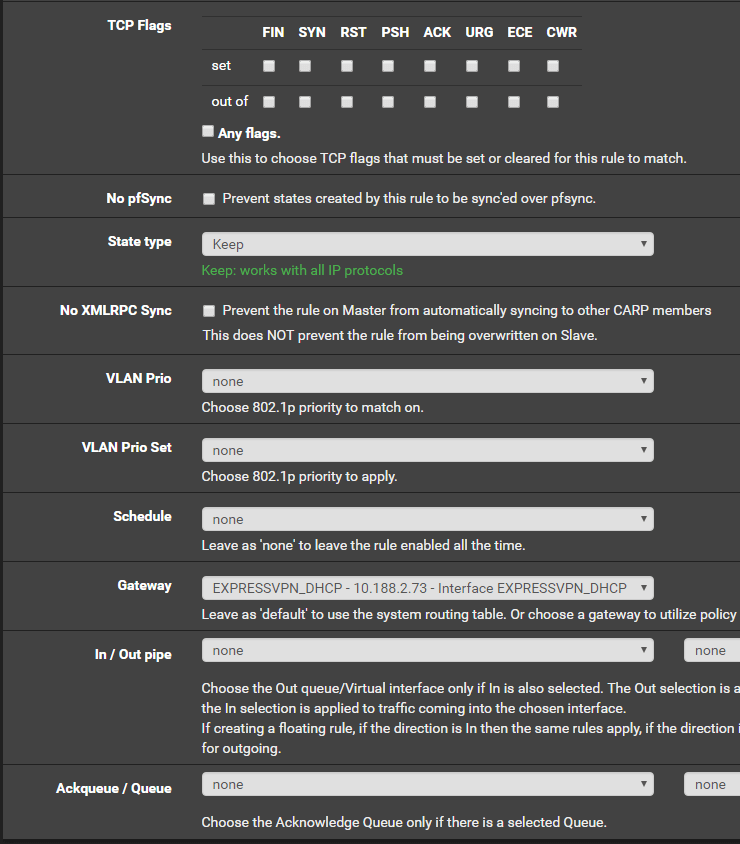

Faceți clic pe albastru Afișare avansat buton.

Opțiuni avansate

Lăsați totul nou în aceste ferestre care au apărut goale și căutați portal. Schimbați acest lucru în „EXPRESSVPN_DHCP”

Clic salva.

Ai terminat! Acum ar trebui să începeți să vedeți traficul care curge prin noua dvs. regulă pe care ați creat-o, confirmând că traficul se deplasează prin tunelul ExpressVPN pe care l-ați creat.

![]()

17.04.2023 @ 16:09

Este un tutorial util pentru cei care doresc să configureze ExpressVPN pe dispozitivul lor pfSense. Este bine structurat și oferă informații detaliate despre descărcarea fișierelor de configurare VPN și setarea pfSense. Este important să urmați pașii cu atenție pentru a asigura o conexiune de succes. În plus, tutorialul oferă și pași suplimentari pentru a parcurge WAN prin tunel, ceea ce este util pentru cei care doresc să își extindă rețeaua. În general, acest tutorial este util și ușor de urmat pentru cei care doresc să configureze ExpressVPN pe dispozitivul lor pfSense.