Technický prehľad: Predchádzanie únikom DNS pri prepínaní sieťových rozhraní

Ak chcete efektívne ponúknuť ochranu osobných údajov a bezpečnosť používateľa, musí aplikácia VPN zabezpečiť, aby požiadavky používateľa DNS zostali súkromné po celú dobu pripojenia k sieti VPN. Aplikácie to zvyčajne zabezpečujú tak, že všetky žiadosti DNS sa odosielajú šifrované cez tunel VPN a spracovávajú ich servery DNS poskytovateľa VPN..

Na zachovanie tejto záruky je dôležité pochopiť, za akých scenárov môže dôjsť k únikom DNS. Zohľadnenie iba jednoduchých scenárov, napríklad keď sú sieťové pripojenia stabilné, nestačí. V skutočnom svete sú siete často nestabilné alebo sa ich konfigurácie môžu meniť a vo všeobecnosti je to vtedy, keď dôjde k únikom. Preskúmanie zložitých scenárov je preto rozhodujúcou súčasťou procesu navrhovania VPN aplikácie odolnej voči úniku.

V ExpressVPN venujeme veľa času a úsilia skúmaniu zložitých scenárov, za ktorých môže vaša aplikácia VPN presakovať. Vo zvyšku tohto článku diskutujeme o jednom konkrétnom scenári, ktorý sme odhalili, kde by mohlo dôjsť k únikom DNS. Vysvetlíme, ako a prečo dochádza k úniku DNS, a poskytneme vám spôsob, ako si tieto úniky sami otestovať.

Scenár: DNS uniká po prepnutí v sieťových rozhraniach

Prepínanie medzi sieťovými rozhraniami je bežný scenár, keď sú možné úniky DNS. Zoberme si nasledujúci príklad:

- S notebookom ste doma a ste pripojení k sieti Wi-Fi

- Pripojíte sa k aplikácii VPN

- Niekedy neskôr zapojíte ethernetový kábel

Väčšina aplikácií VPN nezistí túto zmenu konfigurácie siete. Budú vás naďalej informovať, že vaše súkromie a bezpečnosť sú stále 100% chránené, avšak realita môže byť veľmi odlišná.

Na základe krytov môžu vaše žiadosti o DNS neustále unikať vášmu poskytovateľovi internetových služieb alebo iným tretím stranám a nikdy si ich nemusíte uvedomiť..

Technické členenie

Kedy sa to môže naozaj stať?

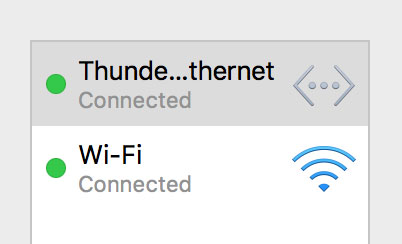

Zoberme si príklad počítača Mac (všimnite si však, že k tomuto úniku dochádza aj pri zariadeniach Windows). Predpokladajme, že máte k dispozícii pripojenie Wi-Fi a Ethernet. Otvorte aplikáciu „Systémové preferencie“ a prejdite na „Sieť“. Uvidíte niečo ako toto:

Znamená to, že ste pripojení k sieti Wi-Fi aj k sieti Ethernet, ale preferovaným pripojením je sieť Ethernet.

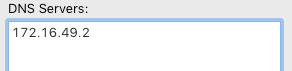

Predpokladajme ďalej, že vaše DNS je povolené na „lokálnu“ IP adresu. Môžete to skontrolovať kliknutím na „Rozšírené“, keď je zvýraznené vaše ethernetové pripojenie, a potom prejdite na „DNS“. Mali by ste vidieť niečo také:

Ak majú adresy IP v časti „Servery DNS“ tvar 10.x.x.x, 192.168.x.x alebo medzi 172.16.x.x a 172.31.x.x, potom ide o „miestnu“ adresu IP. Toto pravdepodobne znamená, že váš smerovač funguje ako váš server DNS, a preto bez pripojenia VPN môže váš poskytovateľ internetových služieb vidieť všetky vaše požiadavky na server DNS. Ak máte takéto nastavenie, môžete byť zraniteľní voči tomuto úniku DNS.

Upozorňujeme, že aj keď vaše servery DNS nemajú lokálne adresy IP, pravdepodobne budete stále zraniteľní voči únikom DNS. V takom prípade môžu žiadosti DNS prejsť tunelom VPN. Neboli by však nasmerovaní na server DNS VPN, ale na iný server DNS, napríklad server poskytovateľa internetových služieb alebo poskytovateľa DNS tretej strany..

Ako môžete skontrolovať, či unikáte?

Najjednoduchšou metódou je použitie nástroja úniku DNS ExpressVPN a vykonanie nasledujúcich krokov:

- Uistite sa, že je ethernetový kábel odpojený

- Uistite sa, že ste pripojení k sieti Wi-Fi

- Spojte sa s aplikáciou VPN

- Použite tester úniku DNS ExpressVPN alebo tester tretej strany

- Mali by ste vidieť iba jeden server DNS

- Ak používate ExpressVPN, náš tester vám tiež oznámi, že je to náš uznávaný server

- Pripojte ethernetový kábel

- Obnovte stránku úniku DNS. Ak presúvate server DNS, zobrazí sa vám iný zoznam serverov DNS

Môžete tiež skontrolovať úniky DNS bez spoliehania sa na našu webovú stránku pomocou tcpdump nasledujúcim spôsobom.

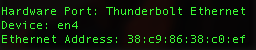

Najprv nájdite sieťové rozhranie zodpovedajúce vášmu ethernetovému pripojeniu:

- Otvorte okno terminálu

- Zadajte networksetup -listallhardwareports

- Vyhľadajte riadok, napríklad „Hardvérový port: Thunderbolt Ethernet“, napr.

- Sieťové rozhranie vášho ethernetového pripojenia sa zobrazuje vedľa položky „Zariadenie“. V tomto príklade je to číslo 4

Teraz spustíme test:

- Uistite sa, že je ethernetový kábel odpojený

- Spojte sa s aplikáciou VPN prostredníctvom Wi-Fi

- Pripojte ethernetový kábel

- Otvorte okno terminálu

- Zadajte sudo tcpdump -i en4 port 53 a zadajte svoje heslo

- sudo poskytuje tcpdump potrebné privilégiá na zachytenie sieťového prenosu

- -i en4 povie tcpdump, aby počúval na ethernetovom rozhraní

- Nahraďte en4 rozhraním, ktoré ste našli vyššie

- port 53 je port používaný na prenos DNS, a preto zobrazuje iba požiadavky DNS

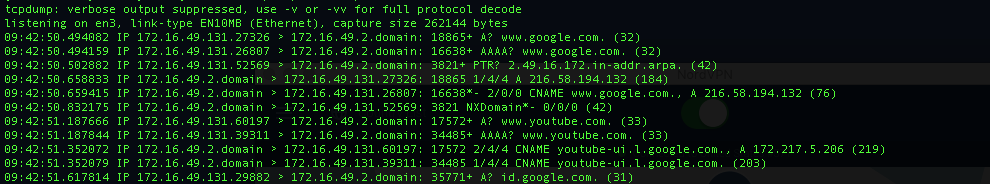

- Ak vidíte nejakú komunikáciu, máte úniky DNS, napr.

- Otvorte okno terminálu

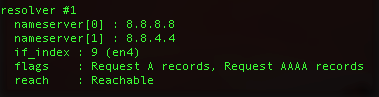

- Typ scutil – dns

- V hornej časti výstupu by ste mali vidieť „resolver # 1“ so zoznamom „nameserverov“, napr.

- IP adresy vedľa každého „menného servera“ označujú, čo systém použije pre požiadavky DNS

Čo sa tu vlastne deje?

Príčinou tohto úniku je to, ako operačný systém určuje, ktoré servery DNS sa majú použiť. Servery DNS používané systémom sú vždy tie, ktoré sú priradené k aktívnej sieťovej službe s najvyššou prioritou – to zodpovedá zelenej službe v hornej časti zoznamu na obrázku vyššie.

Keď je Ethernet zakázaný, servery, ktoré budú prijímať vaše dotazy DNS, sú tie, ktoré sú priradené k službe Wi-Fi, pretože teraz je aktívna sieťová služba s najvyššou prioritou. To isté platí, keď sa pripájate k VPN. Ak chcete správne odosielať prenosy DNS na server DNS VPN, väčšina poskytovateľov VPN mení servery DNS na rozhraní s najvyššou prioritou na svoj vlastný server DNS. V tomto scenári to znamená, že menia servery DNS spojené s vašou sieťovou službou Wi-Fi.

Keď zapojíte ethernetový kábel, sieťová služba Ethernet skočí späť na začiatok aktívneho zoznamu, pretože je teraz sieťovou službou s najvyššou prioritou. Operačný systém sa potom pokúsi použiť servery DNS spojené s touto službou na akékoľvek vyhľadávanie DNS.

Mnoho aplikácií VPN si nevšimne problém, pretože vaša sieť Wi-Fi je stále v prevádzke – nikdy nebola prerušená. Aj keď však môžu odosielať vaše údaje zašifrované prostredníctvom siete Wi-Fi, vaše požiadavky DNS sa zašlú vášmu poskytovateľovi Internetu nezašifrované..

Ak vaša aplikácia VPN nedokáže chrániť pred týmto scenárom, bude to znamenať, že vaše žiadosti o DNS uniknú z tunela na vášho poskytovateľa internetových služieb..

Kontrola názvových serverov DNS v termináli

Ako vedľajšiu poznámku môžete pomocou príkazu scutil preskúmať správanie serverov DNS sami. Ak chcete zistiť, ktoré servery DNS systém používa, jednoducho:

Máte záujem dozvedieť sa viac? Máte otázku alebo komentár?

Náš tím technikov by od vás rád počul – jednoducho nám pošlite riadok na adresu [email protected].

17.04.2023 @ 16:20

Ak chcete efektívne ponúknuť ochranu osobných údajov a bezpečnosť používateľa, je dôležité, aby aplikácia VPN zabezpečila súkromie požiadaviek používateľa DNS po celú dobu pripojenia k sieti VPN. Toto zabezpečenie sa dosahuje tak, že všetky žiadosti DNS sa odosielajú šifrované cez tunel VPN a spracovávajú ich servery DNS poskytovateľa VPN. Je dôležité pochopiť, že v skutočnom svete sú siete často nestabilné alebo sa ich konfigurácie môžu meniť a vo všeobecnosti je to vtedy, keď dôjde k únikom DNS. Preto je rozhodujúcou súčasťou procesu navrhovania VPN aplikácie odolnej voči úniku preskúmanie zložitých scenárov. V ExpressVPN sa venujeme skúmaniu zložitých scenárov, za ktorých môže vaša aplikácia VPN presakovať. V tomto článku sme diskutovali o jednom konkrétnom scenári, kde by mohlo dôjsť k únikom DNS a poskytli sme vám spôsob, ako si tieto úniky sami otestovať. Ak používate aplikáciu VPN, odporúčame vám pravidelne kontrolovať, či vaše súkromie a bezpečnosť sú stále chránené.