Penggodaman Wi-Fi menjelaskan: pelucutan SSL

“Bagaimana untuk kekal selamat dalam talian!” Adalah tajuk biasa pada hari ini. Kami diberitahu berulang kali bahawa Wi-Fi awam percuma adalah “berbahaya,” bahawa data peribadi kami “terdedah”, dan kita harus mengambil langkah-langkah untuk “melindungi” diri kita. Walau bagaimanapun, istilah ini tidak jelas. Akibatnya, ancaman “digodam” boleh kelihatan jauh dan tidak relevan.

Itulah sebabnya ExpressVPN berhasrat untuk membuat filem yang sangat nyata, serangan khusus yang boleh berlaku kepada anda hari ini:

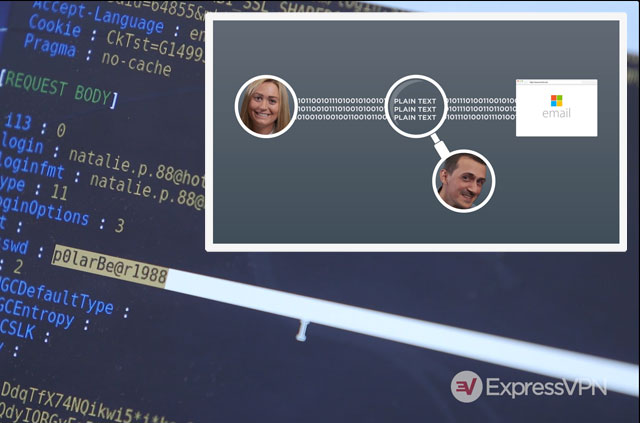

Dalam video di atas, Samet mencuri kata laluan Hotmail Natalie menggunakan serangan lelaki-dalam-tengah yang dipanggil SSL pelucutan. Scarier masih, serangan yang sama boleh berfungsi di laman web seperti Amazon dan Citibank.

Apakah pelalian SSL??

Dalam video itu, Samet menggunakan penyesuai tanpa wayar $ 20 dan satu set alat ujian penembusan percuma yang dijalankan pada Kali Linux pada komputer riba biasa untuk mengenal pasti komputer Natalie pada rangkaian tanpa wayar dan mendengar trafiknya. Ini bermakna dia dapat melihat permintaan Natalie untuk melawat www.hotmail.com, memintasnya, dan memajukannya ke Hotmail dari komputernya sendiri, berpura-pura menjadi Natalie.

Hotmail mahu Natalie menggunakan HTTPS, jadi ia menghantar kembali halaman masuk yang disulitkan menggunakan SSL, tetapi kerana Samet adalah man-in-the-middle, dia boleh “strip” (iaitu, mengalih keluar) SSL sebelum menghantarnya ke Natalie. Natalie tidak tahu, tetapi ketika dia menaip kata laluannya dan hits “Masuk,” dia menghantarnya dalam teks yang jelas terus ke Samet. Samet menambah penyulitan SSL sebelum meneruskannya ke Hotmail-dan tiada siapa yang lebih bijak.

Sekiranya pelucutan SSL begitu mudah, mengapa kita tidak pernah mendengarnya sebelum ini?

Pelucutan SSL agak terkenal di kalangan profesional keselamatan. Ia mula diperkenalkan pada persidangan Black Hat 2009 di Washington DC oleh Marlie Marlinspike, lebih dikenali sebagai genius keselamatan di sebalik isyarat aplikasi sembang yang disulitkan. Hebatnya, serangan itu masih berfungsi walaupun berusia lebih daripada 8 tahun!

Apa yang berubah ialah beberapa tapak telah melaksanakan protokol baru yang dipanggil HSTS (Keselamatan Pengangkutan Ketat HTTP) direka untuk menggagalkan pelucutan SSL. Tapak yang menggunakan HSTS hanya akan membenarkan penyemak imbas membuat permintaan di HTTPS, bukan HTTP plaintext seperti jenis yang dipintas Samet dari Natalie.

Pelucutan SSL tidak lagi berfungsi dengan Facebook atau Gmail kerana mereka telah sepenuhnya beralih ke HTTPS dan melaksanakan HSTS. Walau bagaimanapun, masih terdapat banyak tapak popular, seperti Hotmail, Amazon, eBay, dan Citibank, yang belum sepenuhnya ditinggalkan HTTP dan dengan itu belum lagi layak untuk HSTS.

Bagaimana untuk melindungi pelucutan SSL

Pelucutan SSL mungkin kelihatan seperti serangan sukar untuk mempertahankan, kerana ia berfungsi pada banyak peranti dan rangkaian. Anda terdedah kepada pelucutan SSL sama ada anda berada di telefon bimbit atau desktop, Windows atau Mac, dan tidak kira sama ada anda berada di Wi-Fi awam percuma atau rangkaian peribadi dilindungi kata laluan. Anda juga boleh digodam oleh jiran tetangga sebelah anda di Wi-Fi rumah anda! (Sesetengah rangkaian perusahaan, seperti syarikat atau sekolah, dikonfigurasikan untuk melindungi daripada serangan seperti pelucutan SSL.)

Jika anda cukup pintar untuk mengiktiraf ikon pad kekunci HTTPS yang hilang dari bar alamat penyemak imbas anda, anda mungkin hanya menangkap stripper SSL dalam perbuatan itu. Tetapi menurut Samet, kewaspadaan semacam ini tidak mencukupi:

“Hanya kerana URL tersebut mengatakan ‘https’ dan ia kelihatan legit, itu tidak bermakna anda selamat dan bahawa seseorang di rangkaian itu tidak bermain kotor. Itulah sebabnya dalam pendapat peribadi saya sangat disyorkan untuk menggunakan VPN. “-Samet

Bagaimana VPN menghalang pelucutan SSL

Pada separuh kedua video, Natalie menyambung ke pelayan ExpressVPN yang selamat di New York sebelum masuk ke Hotmail. Segala trafiknya kini dihantar melalui terowong tersendiri, bukan rangkaian awam Samet sedang mendengar.

Sekarang, tiada satu pun dari lalu lintas Natalie yang dapat dilihat oleh Samet, tidak semestinya permintaan Hotmail yang sebelum ini digunakan untuk memulakan jalur SSL. Serangan yang dijalankan pada mesin Samet terjebak di skrin mendengar, menunggu trafik yang tidak akan datang. Pada ketika ini, penggodam yang lebih berniat jahat mungkin akan berpindah ke mangsa lain di rangkaian yang tidak menggunakan VPN!

17.04.2023 @ 19:17

asalah.” Oleh itu, langkah-langkah tambahan perlu diambil untuk melindungi diri anda daripada pelucutan SSL. Salah satu cara terbaik untuk melakukannya adalah dengan menggunakan perkhidmatan VPN seperti ExpressVPN. Bagaimana VPN menghalang pelucutan SSL? VPN mengenkripsi trafik internet anda dan menghantarnya melalui pelayan yang terletak di lokasi yang berbeza. Ini bermakna bahawa jika seseorang mencuba untuk memantau trafik anda, mereka hanya akan melihat data yang tidak dapat dibaca. Dalam kes pelucutan SSL, VPN akan menghalang stripper SSL daripada melihat trafik anda dan mencuri maklumat peribadi anda. Dengan menggunakan VPN, anda boleh yakin bahawa anda selamat dalam talian dan maklumat peribadi anda dilindungi. Jadi, jangan ambil risiko dengan keamanan talian anda. Gunakan VPN untuk melindungi diri anda daripada pelucutan SSL dan ancaman lain dalam talian.