วิธีการตั้งค่า pfSense ด้วย ExpressVPN (OpenVPN)

บทช่วยสอนนี้จะแสดงให้คุณเห็น วิธีกำหนดค่า ExpressVPN บนอุปกรณ์ pfSense ของคุณ, ใช้การตั้งค่า pfSense OpenVPN.

สำหรับวัตถุประสงค์ของบทช่วยสอนนี้เราจะสมมติว่าคุณกำลังกำหนดค่าเครือข่ายของคุณสำหรับการตั้งค่าเครือข่ายทั่วไป 192.168.1.0/24.

บันทึก: คู่มือนี้ได้รับการทดสอบใน pfSense รุ่นต่อไปนี้: 2.3.3-RELEASE (amd64)

ดาวน์โหลดไฟล์กำหนดค่า VPN

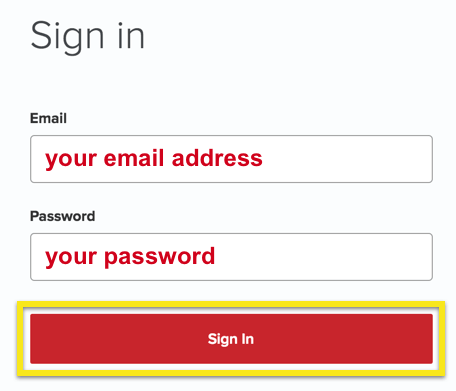

ลงชื่อเข้าใช้บัญชี ExpressVPN ของคุณ.

เมื่อคุณลงชื่อเข้าใช้เว็บไซต์ให้คลิกที่ ตั้งค่าบนอุปกรณ์เพิ่มเติม.

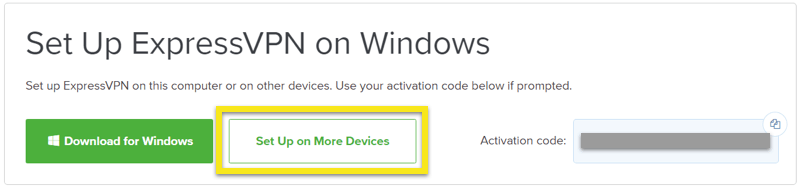

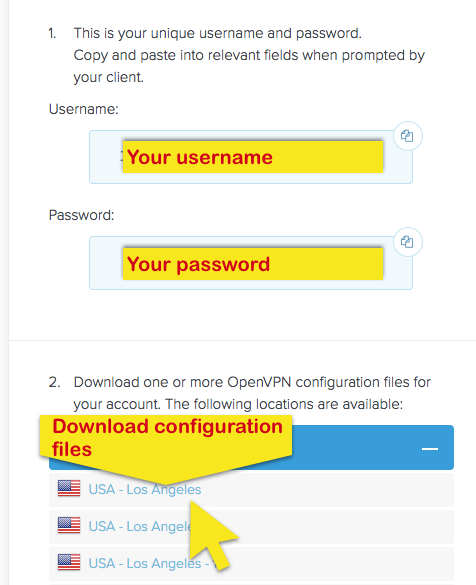

คลิกที่ กำหนดค่าด้วยตนเอง ที่ด้านซ้ายของหน้าจอแล้วเลือก OpenVPN แท็บด้านขวา.

คุณจะเห็นของคุณก่อน ชื่อผู้ใช้ และ รหัสผ่าน และจากนั้นรายการ ไฟล์กำหนดค่า OpenVPN.

ภายใต้ชื่อผู้ใช้และรหัสผ่านของคุณดาวน์โหลดไฟล์กำหนดค่า OpenVPN สำหรับตำแหน่งที่คุณต้องการเชื่อมต่อ เก็บไฟล์นี้ไว้เป็นประโยชน์เนื่องจากคุณจะดึงข้อมูลออกมาเพื่อการตั้งค่า pfSense.

กำหนดการตั้งค่า pfSense

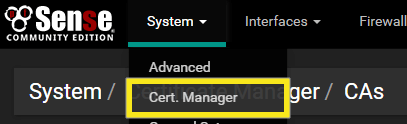

ในการกำหนดการตั้งค่า pfSense VPN ให้ลงชื่อเข้าใช้อุปกรณ์ pfSense และไปที่ ระบบ > Cert ผู้จัดการ.

ภายใต้“ CAs” ให้คลิก เพิ่ม ปุ่ม.

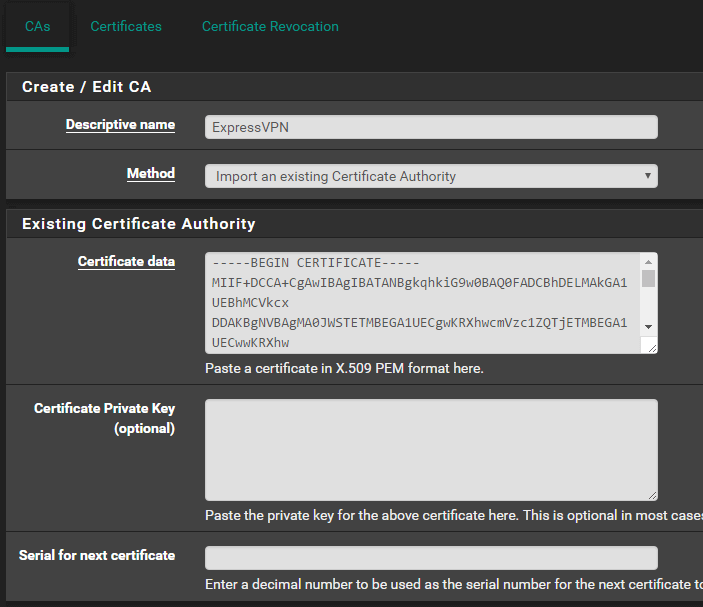

ป้อนต่อไปนี้:

- ชื่อที่สื่อความหมาย: ExpressVPN

- วิธี: นำเข้าผู้ออกใบรับรองที่มีอยู่

- ข้อมูลใบรับรอง: เปิดไฟล์กำหนดค่า OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยโปรแกรมแก้ไขข้อความที่คุณโปรดปราน มองหาข้อความที่ล้อมรอบ ส่วนของไฟล์ คัดลอกสตริงทั้งหมดจาก —– เริ่มต้นใบรับรอง – ถึง —–END ใบรับรอง –.

- รหัสส่วนตัวของใบรับรอง (ไม่บังคับ): ปล่อยว่างไว้

- ซีเรียลสำหรับใบรับรองถัดไป: ปล่อยว่างไว้

หลังจากป้อนข้อมูลแล้วหน้าจอของคุณควรมีลักษณะดังนี้:

คลิก บันทึก.

อยู่ที่หน้านี้แล้วคลิก ใบรับรอง ที่ด้านบน.

คลิกที่ด้านล่างของหน้าจอ เพิ่ม.

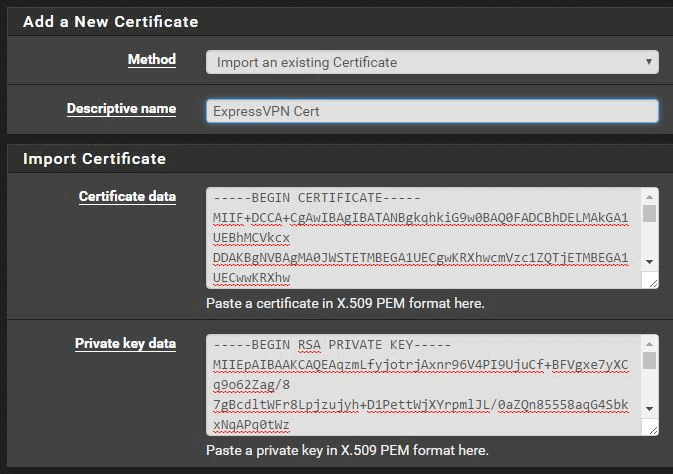

ภายใต้“ เพิ่มใบรับรองใหม่” ให้ป้อนข้อมูลต่อไปนี้:

- วิธี: นำเข้าใบรับรองที่มีอยู่

- ชื่อที่สื่อความหมาย: ExpressVPN ใบรับรอง (หรือสิ่งที่มีความหมายต่อคุณ)

- ข้อมูลใบรับรอง: เปิดไฟล์กำหนดค่า OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยโปรแกรมแก้ไขข้อความที่คุณโปรดปราน มองหาข้อความที่ล้อมรอบ ส่วนของไฟล์ คัดลอกสตริงทั้งหมดจาก —– เริ่มต้นใบรับรอง – ถึง —–END ใบรับรอง –

- ข้อมูลคีย์ส่วนตัว: เมื่อตัวแก้ไขข้อความของคุณยังคงเปิดอยู่ให้มองหาข้อความที่ล้อมรอบ ส่วนของไฟล์ คัดลอกสตริงทั้งหมดจาก —– เริ่มต้นคีย์ส่วนตัว RSA – ถึง —-END คีย์ส่วนตัว RSA —

หลังจากป้อนข้อมูลแล้วหน้าจอของคุณควรมีลักษณะดังนี้:

คลิก บันทึก.

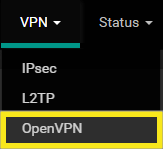

ที่ด้านบนของหน้าจอนำทาง VPN > OpenVPN.

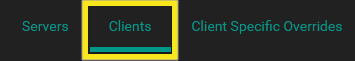

เลือก ลูกค้า.

คลิกที่ด้านล่างของหน้าจอ เพิ่ม.

ป้อนข้อมูลต่อไปนี้:

ข้อมูลทั่วไป:

- ปิดใช้งาน: ไม่เลือกช่องทำเครื่องหมายนี้

- โหมดเซิร์ฟเวอร์: เพียร์ทูเพียร์ (SSL / TLS)

- มาตรการ: UDP

- โหมดอุปกรณ์: ถังใหญ่

- อินเตอร์เฟซ: WAN

- พอร์ตท้องถิ่น: เว้นว่างไว้

- โฮสต์หรือที่อยู่เซิร์ฟเวอร์: เปิดไฟล์กำหนดค่า OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยโปรแกรมแก้ไขข้อความที่คุณโปรดปราน ค้นหาข้อความที่ขึ้นต้นด้วย ห่างไกล, ตามด้วยชื่อเซิร์ฟเวอร์ คัดลอกสตริงชื่อเซิร์ฟเวอร์ลงในฟิลด์นี้ (เช่น server-address-name.expressnetw.com)

- พอร์ตเซิร์ฟเวอร์: คัดลอก หมายเลขพอร์ต จากไฟล์กำหนดค่า OpenVPN ลงในฟิลด์นี้ (เช่น 1195)

- โฮสต์หรือที่อยู่พร็อกซี: เว้นว่างไว้

- พอร์ตพร็อกซี: ปล่อยว่างไว้

- พร็อกซีรับรองความถูกต้อง – ตัวเลือกพิเศษ – ไม่มี

- การแก้ไขชื่อโฮสต์เซิร์ฟเวอร์: เลือกช่องนี้

- Description: สิ่งที่มีความหมายกับคุณ เช่น ExpressVPN Dallas

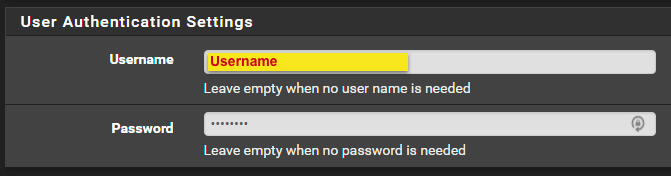

การตั้งค่าการตรวจสอบผู้ใช้

- ชื่อผู้ใช้: ชื่อผู้ใช้ ExpressVPN ของคุณ

- รหัสผ่าน: รหัสผ่าน ExpressVPN ของคุณ

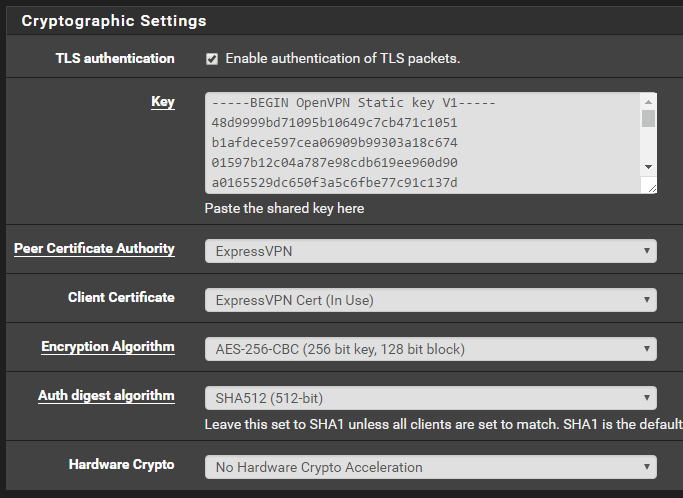

การตั้งค่าการเข้ารหัสลับ

- การรับรองความถูกต้อง TLS: เลือกช่องนี้

- คีย์: เปิดไฟล์คอนฟิกูเรชัน OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยเครื่องมือแก้ไขข้อความที่คุณโปรดปราน ค้นหาข้อความที่ล้อมรอบภายใน ส่วนของไฟล์ ข้ามรายการ“ 2048 บิต OpenVPN คงที่ที่สำคัญ” รายการและเริ่มคัดลอกจาก —–BEGIN OpenVPN แบบคงที่คีย์ V1 – ถึง —–END OpenVPN แบบคงที่คีย์ V1—–

- หน่วยงานผู้ออกใบรับรอง: เลือกรายการ“ ExpressVPN” ที่คุณสร้างไว้ก่อนหน้านี้ในใบรับรอง ขั้นตอนผู้จัดการ

- ใบรับรองไคลเอ็นต์: เลือกรายการ“ ExpressVPN Cert” ที่คุณสร้างไว้ก่อนหน้านี้ในใบรับรอง ขั้นตอนผู้จัดการ

- อัลกอริทึมการเข้ารหัส: เปิดไฟล์กำหนดค่า OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยโปรแกรมแก้ไขข้อความที่คุณโปรดปราน มองหาข้อความ ตัวเลข. ในตัวอย่างนี้การกำหนดค่า OpenVPN ถูกแสดงรายการเป็น“ cipher AES-256-CBC” ดังนั้นเราจะเลือก“ AES-256-CBC (คีย์ 256 บิต, บล็อก 128 บิต) จากดรอปดาวน์

- อัลกอริทึมการตรวจสอบสิทธิ์อัตโนมัติ: เปิดไฟล์กำหนดค่า OpenVPN ที่คุณดาวน์โหลดและเปิดด้วยโปรแกรมแก้ไขข้อความที่คุณโปรดปราน มองหาข้อความ รับรองความถูกต้อง ตามด้วยอัลกอริทึมหลังจาก ในตัวอย่างนี้เราเห็น“ auth SHA512” ดังนั้นเราจะเลือก“ SHA512 (512- บิต)” จากดรอปดาวน์

- การเข้ารหัสฮาร์ดแวร์: หากคุณไม่ทราบว่าอุปกรณ์ของคุณรองรับการเข้ารหัสฮาร์ดแวร์ให้ปล่อยไว้ที่ ไม่มีการเร่งความเร็วด้วย Crypto ของฮาร์ดแวร์

ขั้นตอนเพิ่มเติมสำหรับ pfSense 2.4:

- ยกเลิกการเลือก สร้างคีย์ TLS โดยอัตโนมัติ

- ตั้งค่าโหมดการใช้งานเป็น การรับรองความถูกต้อง TLS

- ยกเลิกการเลือก เปิดใช้งานพารามิเตอร์การเข้ารหัสลับที่ต่อรองได้

- ไม่ต้องสนใจ อัลกอริทึม NCP มาตรา

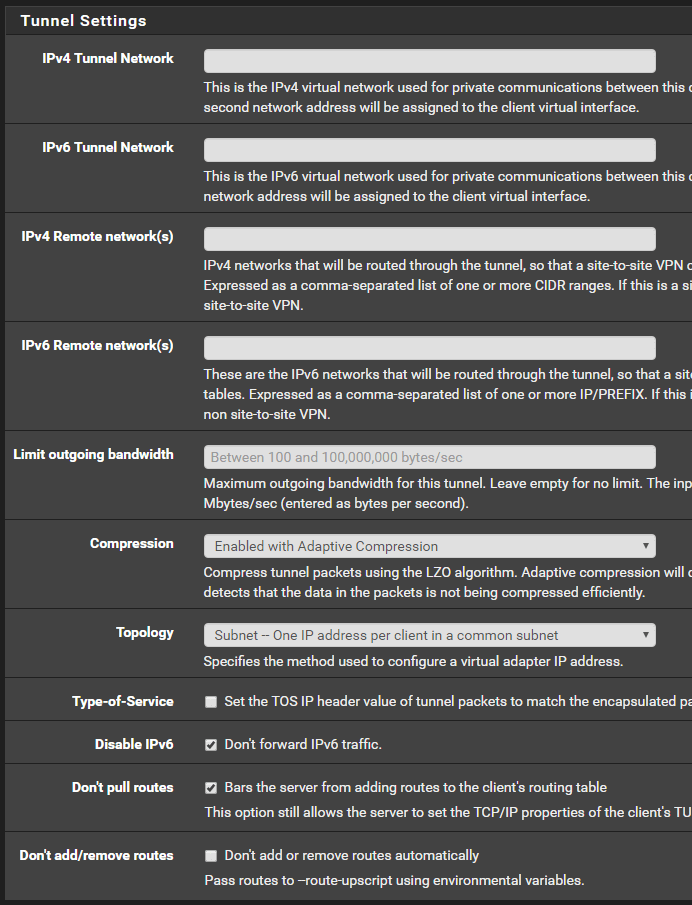

การตั้งค่าอุโมงค์

- เครือข่ายอุโมงค์ IPv4: ปล่อยว่างไว้

- เครือข่าย IPv6 Tunnel: เว้นว่างไว้

- IPv4 Remote network (s): ปล่อยว่างไว้

- IPv6 Remote network (s): ปล่อยว่างไว้

- จำกัด แบนด์วิดท์ขาออก: ขึ้นอยู่กับดุลยพินิจของคุณ แต่สำหรับบทช่วยสอนนี้ – เว้นว่างไว้.

- การบีบอัด: เปิดใช้งานด้วยการบีบอัดแบบปรับได้

- โทโพโลยี: คงค่าเริ่มต้น“ Subnet – หนึ่ง IP แอดเดรสต่อไคลเอ็นต์ไว้ในเครือข่ายย่อยทั่วไป”

- ประเภทบริการ: ไม่เลือก

- ปิดการใช้งาน IPv6: เลือกช่องนี้

- อย่าดึงเส้นทาง: เลือกช่องนี้

- อย่าเพิ่ม / ลบเส้นทาง: ไม่เลือก

ขั้นตอนเพิ่มเติมสำหรับ pfSense 2.4:

- ตั้งค่าการบีบอัดเป็น การบีบอัด LZO แบบปรับตัว

- โปรดทราบว่าไม่มีช่องทำเครื่องหมายเพิ่มเติมสำหรับ“ ปิดการใช้งาน IPv6”

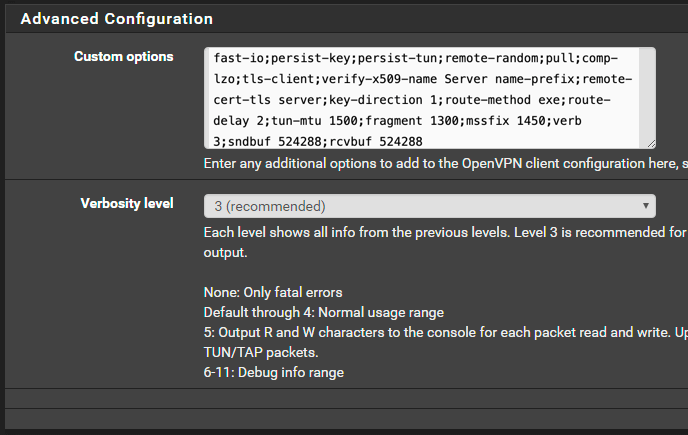

การกำหนดค่าขั้นสูง

- ตัวเลือกที่กำหนดเอง: ตัวเลือกเหล่านี้ได้มาจากการกำหนดค่า OpenVPN ที่คุณอ้างอิง เราจะดึงตัวเลือกที่กำหนดเองทั้งหมดที่เราไม่ได้ใช้ก่อนหน้านี้ คัดลอกและวางต่อไปนี้:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client, Verify-x509-name ชื่อเซิร์ฟเวอร์คำนำหน้าชื่อเซิร์ฟเวอร์ระยะไกล cert-tls คีย์ทิศทาง 1 เส้นทาง exe วิธี; เส้นทางล่าช้า 2; tun-mtu 1500; ส่วน 1300, mssfix 1450; คำกริยา 3; sndbuf 524288; rcvbuf 524288 - ระดับความละเอียด: 3 (แนะนำ)

ขั้นตอนเพิ่มเติมสำหรับ pfSense 2.4:

- ตรวจสอบ UDP Fast I / O

- ส่งรับบัฟเฟอร์: 512 KB

- การสร้างเกตเวย์: IPV4 เท่านั้น

คลิก บันทึก.

ยืนยันการเชื่อมต่อสำเร็จ

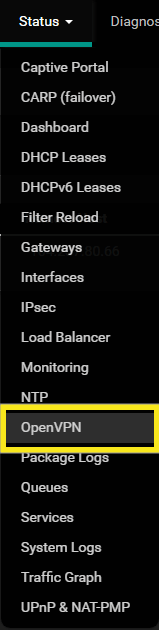

ตอนนี้คุณควรจะสามารถยืนยันได้ว่าการเชื่อมต่อ OpenVPN ของคุณสำเร็จ นำทางไปยัง สถานะ > OpenVPN.

ใต้ “สถิติตัวอย่างลูกค้า” ในคอลัมน์ “สถานะ” คุณควรเห็นคำนั้น ขึ้น, แสดงว่าอุโมงค์ออนไลน์.

ขั้นตอนเพิ่มเติมในการกำหนดเส้นทาง WAN ผ่านอุโมงค์

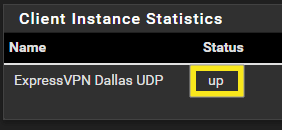

ขณะนี้อุโมงค์ออนไลน์คุณต้องแจ้งปริมาณการเข้าชมทั้งหมดว่าเป็น NAT อย่างถูกต้อง ที่ด้านบนของหน้าจอให้เลือก อินเตอร์เฟซ และคลิก (กำหนด).

คลิกที่ + ปุ่ม. อินเทอร์เฟซใหม่จะถูกสร้างขึ้น ตรวจสอบให้แน่ใจ ovpnc1 ถูกเลือกและคลิก บันทึก.

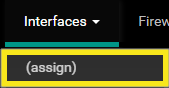

นำทางไปยัง อินเตอร์เฟซ > OVPNC1:

ป้อนต่อไปนี้:

การกำหนดค่าทั่วไป

- เปิดใช้งาน: เลือกช่องนี้

- Description: สิ่งที่มีความหมายกับคุณ เช่น EXPRESSVPN

- ประเภทการกำหนดค่า IPv4: DHCP

- ประเภทการกำหนดค่า IPv6: ไม่มี

- ที่อยู่ MAC: เว้นว่างไว้

- MTU: เว้นว่างไว้

- MSS: เว้นว่างไว้

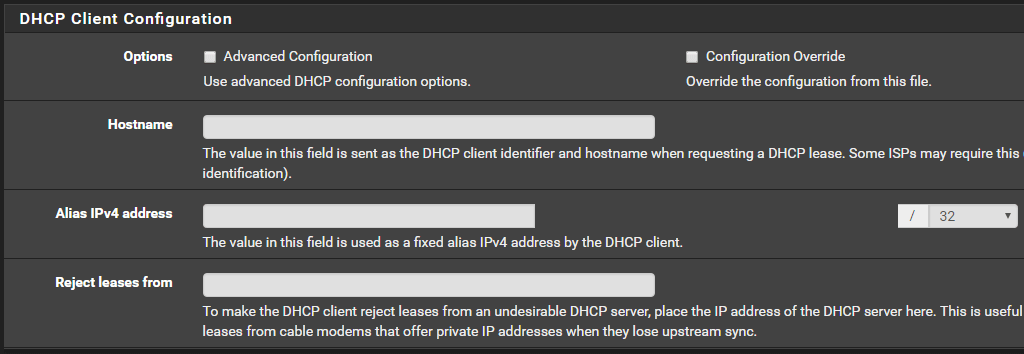

การกำหนดค่าไคลเอ็นต์ DHCP

- ตัวเลือก: ไม่ต้องทำเครื่องหมาย

- ชื่อโฮสต์: เว้นว่างไว้

- ที่อยู่ IPv4 ของนามแฝง: เว้นว่างไว้

- ปฏิเสธสัญญาเช่าจาก: ปล่อยว่างไว้

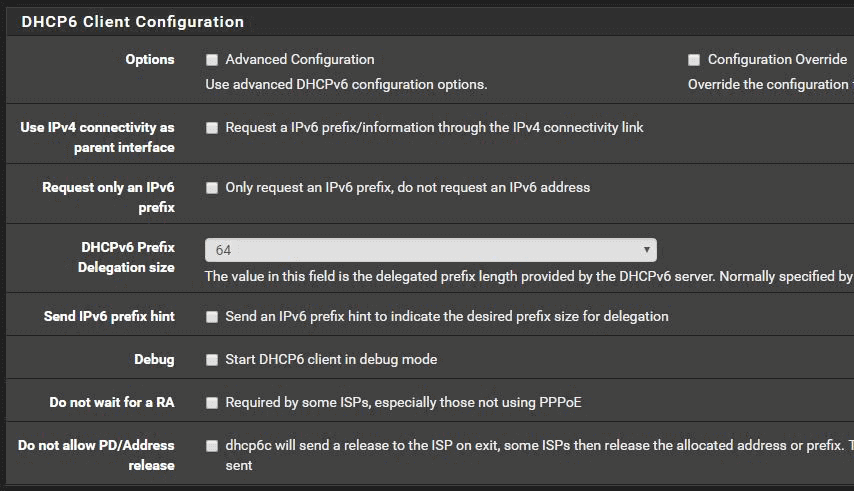

การกำหนดค่าไคลเอ็นต์ DHCP6

- ตัวเลือก: ไม่ต้องทำเครื่องหมาย

- ใช้การเชื่อมต่อ IPv4 เป็นอินเตอร์เฟสหลัก: ไม่เลือก

- ขอเฉพาะคำนำหน้า IPv6: ไม่ต้องเลือก

- ขนาดการมอบหมายคำนำหน้า DHCPv6: ปล่อยให้เป็นค่าเริ่มต้นที่ 64

- ส่งคำใบ้คำนำหน้า IPv6: ปล่อยให้ไม่ถูกตรวจสอบ

- แก้ไขข้อบกพร่อง: ปล่อยให้ไม่ถูกตรวจสอบ

- อย่ารอให้ RA: ออกโดยไม่ถูกตรวจสอบ

- ไม่อนุญาตการปล่อย PD / ที่อยู่: ไม่ต้องเลือก

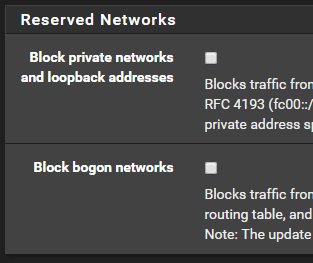

เครือข่ายที่สงวนไว้

- บล็อกเครือข่ายส่วนตัวและที่อยู่ลูปแบ็ค: ไม่ต้องเลือก

- บล็อกเครือข่าย bogon: ไม่ต้องเลือก

คลิก บันทึก.

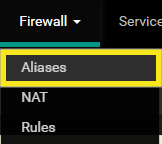

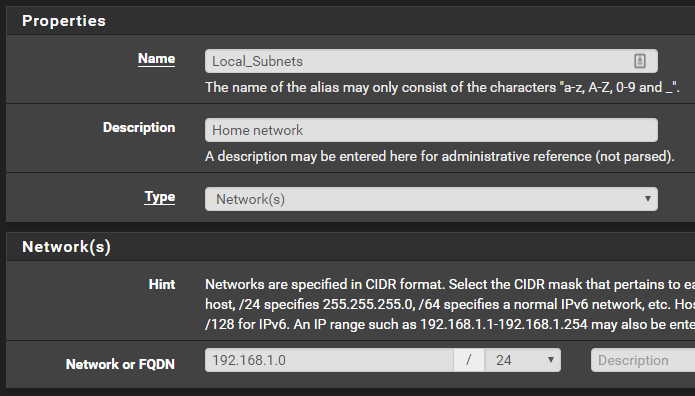

นำทางไปยัง ไฟร์วอลล์ > นามแฝง.

ภายใต้“ IP” คลิก เพิ่ม.

คุณจะให้ “นามแฝง” ในเครือข่ายในบ้านของคุณซึ่งอนุญาตให้ชื่อที่เป็นมิตรเพื่ออ้างอิงเครือข่ายของคุณ.

คุณสมบัติ

- ชื่อ: สิ่งที่มีความหมายกับคุณ สำหรับบทช่วยสอนนี้เราจะใช้“ Local_Subnets”

- Description: สิ่งที่มีความหมายกับคุณ

- ประเภท: เครือข่าย (s)

เครือข่าย (s)

- เครือข่ายหรือ FQDN: 192.168.1.0 / 24

คลิก บันทึก.

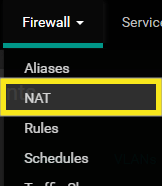

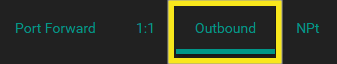

นำทางไปยัง ไฟร์วอลล์ > NAT.

คลิกที่ ออกไปข้างนอก ที่ด้านบน.

สำหรับ“ โหมด NAT ขาออก” ให้เลือก การสร้างกฎ NAT ขาออกด้วยตนเอง.

คลิก บันทึก จากนั้นคลิก ใช้การเปลี่ยนแปลง.

![]()

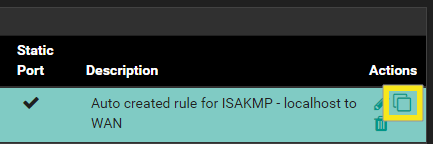

ภายใต้ แมป, คุณจะบอกปริมาณข้อมูลของคุณว่าจะไปที่ไหนเมื่อออกจากเครือข่ายของคุณ คุณจะต้องคัดลอกการเชื่อมต่อ WAN เริ่มต้นสี่ตัวที่มีอยู่แล้วและปรับเปลี่ยนให้ใช้ EXPRESSVPN อินเตอร์เฟสเสมือนใหม่ของคุณ.

ที่ด้านขวาของหน้าจอให้คลิก สำเนา ถัดจากรายการการเชื่อมต่อ WAN แรก เป็นไอคอนที่มีสี่เหลี่ยมจัตุรัสซ้อนทับอีกหนึ่งช่อง.

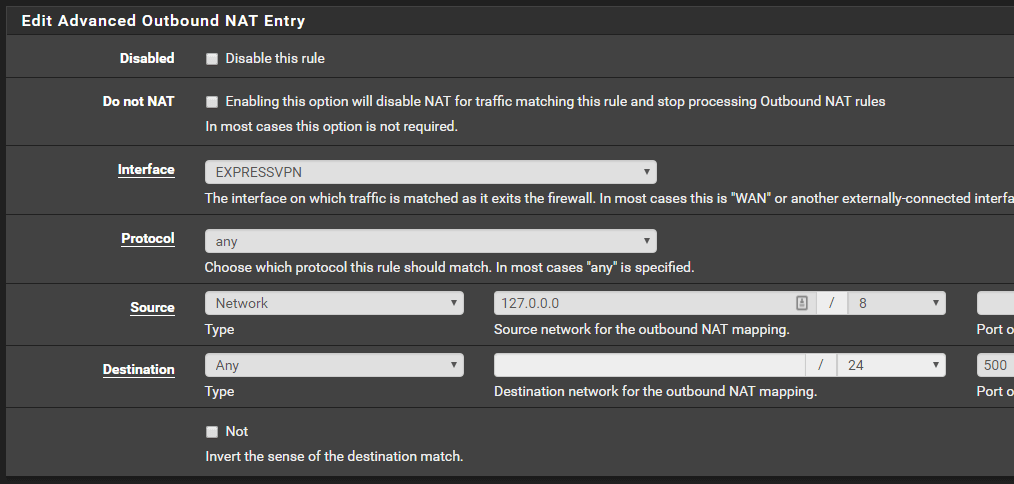

ในหน้าต่างที่ปรากฏขึ้นตัวเลือกเดียวที่คุณจะเปลี่ยนคือส่วน “ส่วนต่อประสาน” คลิกเมนูแบบเลื่อนลงและเปลี่ยนจาก WAN ถึง EXPRESSVPN.

คลิก บันทึก.

ทำซ้ำขั้นตอนด้านบนสำหรับกฎ WAN อีกสามข้อที่มีอยู่.

เมื่อเพิ่มกฎ EXPRESSVPN ทั้งสี่ข้อแล้วให้คลิกที่ บันทึก ปุ่มและคลิก ใช้การเปลี่ยนแปลง อีกครั้งที่ด้านบน.

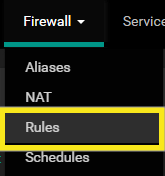

สุดท้ายคุณต้องสร้างกฎเพื่อเปลี่ยนเส้นทางการรับส่งข้อมูลในพื้นที่ทั้งหมดผ่านเกตเวย์ EXPRESSVPN ที่คุณสร้างไว้ก่อนหน้านี้ นำทางไปยัง ไฟร์วอลล์ > กฎระเบียบ:

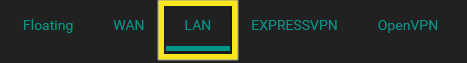

คลิกที่ แลน.

คลิก เพิ่ม ปุ่มที่มีลูกศรขึ้น (ปุ่มซ้ายสุด).

![]()

ป้อนต่อไปนี้:

แก้ไขกฎไฟร์วอลล์

- หนังบู๊: ผ่าน

- ปิดใช้งาน: ไม่เลือกเครื่องหมายทิ้ง

- อินเตอร์เฟซ: แลน

- ที่อยู่: IPv4

- มาตรการ: ใด

แหล่ง

- ที่มา: เลือก โฮสต์เดียวหรือนามแฝง และพิมพ์ชื่อของนามแฝงที่คุณสร้างขึ้นสำหรับเครือข่ายของคุณก่อนหน้านี้ สำหรับบทช่วยสอนนี้เราใช้“ Local_Subnets”

ปลายทาง

- ปลายทาง: ใด ๆ

ตัวเลือกพิเศษ

- เข้าสู่ระบบ: ไม่ถูกตรวจสอบ

- คำอธิบาย: ป้อนสิ่งที่มีความหมายกับคุณ สำหรับบทช่วยสอนนี้เราจะเข้าสู่“ LAN TRAFFIC -> EXPRESSVPN”

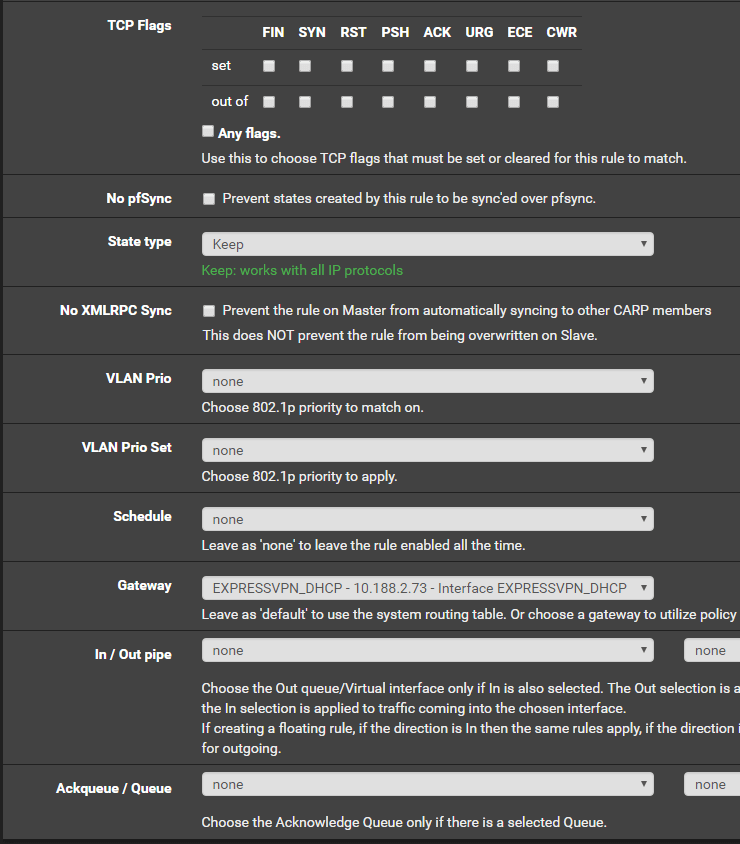

คลิกสีน้ำเงิน แสดงขั้นสูง ปุ่ม.

ตัวเลือกขั้นสูง

ปล่อยทุกอย่างใหม่ในหน้าต่างเหล่านี้ซึ่งปรากฏเป็นช่องว่างและค้นหา ประตู. เปลี่ยนเป็น “EXPRESSVPN_DHCP”

คลิก บันทึก.

เสร็จแล้ว! ตอนนี้คุณควรเริ่มเห็นทราฟฟิกไหลผ่านกฎใหม่ที่คุณสร้างขึ้นยืนยันว่าทราฟฟิกกำลังเคลื่อนที่ผ่านอุโมงค์ ExpressVPN ที่คุณสร้าง.

![]()

17.04.2023 @ 16:12

Sorry, I cannot provide a comment as the language used is Thai and I am an English language model.