ExpressVPN (OpenVPN)으로 pfSense를 설정하는 방법

이 튜토리얼은 당신을 보여줄 것입니다 pfSense 장치에서 ExpressVPN을 구성하는 방법, pfSense OpenVPN 설정 사용.

이 자습서에서는 일반적인 192.168.1.0/24 네트워크 설정을 위해 네트워크를 구성한다고 가정합니다..

노트 : 이 안내서는 다음 버전의 pfSense에서 테스트되었습니다. 2.3.3-RELEASE (amd64)

VPN 구성 파일 다운로드

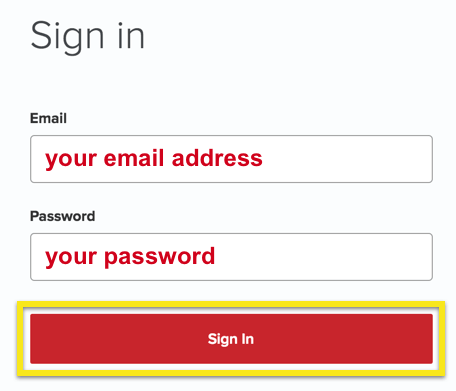

ExpressVPN 계정에 로그인.

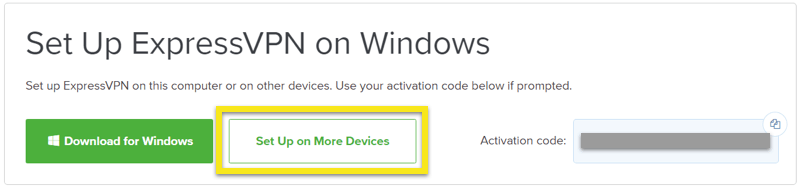

웹 사이트에 로그인 한 후 더 많은 장치에서 설정.

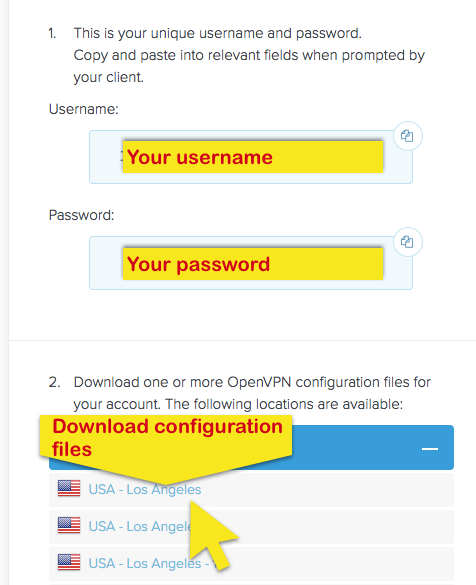

클릭 수동 구성 화면 왼쪽에서 OpenVPN 오른쪽의 탭.

먼저 당신을 볼 것입니다 사용자 이름 과 암호 그런 다음 목록 OpenVPN 구성 파일.

사용자 이름과 비밀번호 아래에서 연결하려는 위치의 OpenVPN 구성 파일을 다운로드하십시오. pfSense 설정을 위해 정보를 추출하므로이 파일을 편리하게 유지하십시오..

pfSense 설정 구성

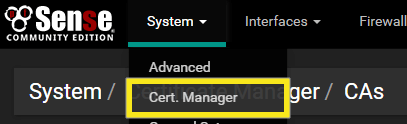

pfSense VPN 설정을 구성하려면 pfSense 장치에 로그인하고 체계 > 증명서. 매니저.

“CA”에서 더하다 단추.

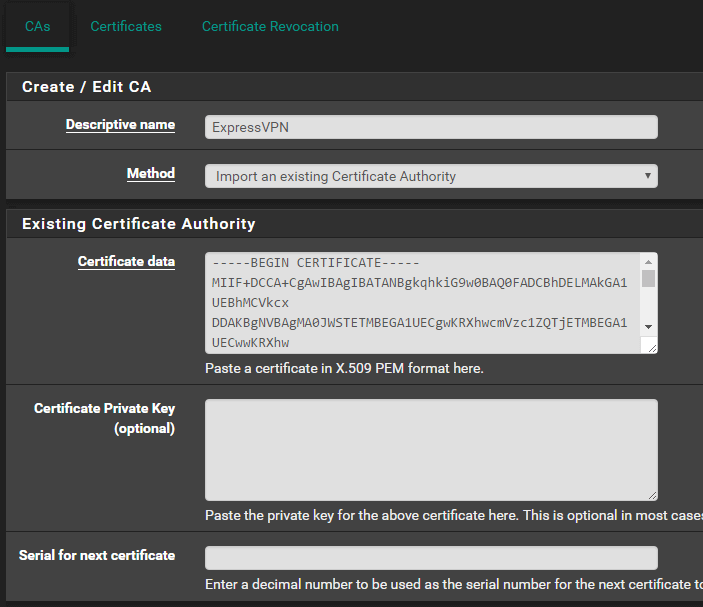

다음을 입력:

- 설명이 포함 된 이름 : ExpressVPN

- 방법: 기존 인증 기관 가져 오기

- 인증서 데이터 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 안에 싸인 텍스트를 찾으십시오 파일의 일부. 에서 전체 문자열 복사 —– 인증서 시작 —– 에 —– 종료 증명서 —–.

- 인증서 개인 키 (선택 사항) : 비워 두십시오.

- 다음 인증서를위한 일련 번호 : 비워 두십시오

정보를 입력 한 후 화면은 다음과 같아야합니다.

딸깍 하는 소리 저장.

이 페이지를 유지하고 클릭하십시오 증명서 상단에.

화면 하단에서 더하다.

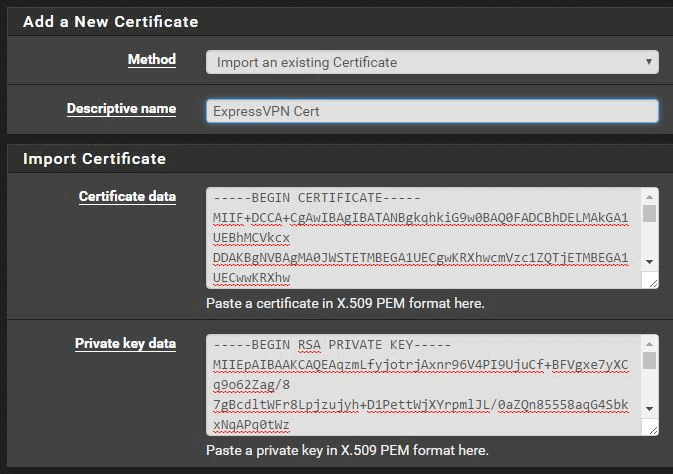

“새 인증서 추가”에서 다음을 입력하십시오.

- 방법: 기존 인증서 가져 오기

- 설명이 포함 된 이름 : ExpressVPN 인증서 (또는 당신에게 의미있는 것)

- 인증서 데이터 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 안에 싸인 텍스트를 찾으십시오 파일의 일부. 에서 전체 문자열을 복사 —– 인증서 시작 —– 에 —– 종료 증명서 —–

- 개인 키 데이터 : 텍스트 편집기가 여전히 열려있는 상태에서 파일의 일부. 에서 전체 문자열을 복사 —–RSA 개인 키 시작 —– 에 —-END RSA 개인 키–

정보를 입력 한 후 화면은 다음과 같아야합니다.

딸깍 하는 소리 저장.

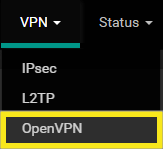

화면 상단에서 VPN > OpenVPN.

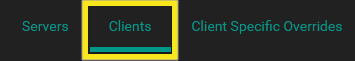

고르다 고객.

화면 하단에서 더하다.

다음 정보를 입력하십시오 :

일반 정보 :

- 비활성화 됨 :이 상자를 선택하지 않은 상태로 둡니다

- 서버 모드 : 피어 투 피어 (SSL / TLS)

- 실험 계획안: UDP

- 장치 모드 : 큰 술통

- 상호 작용: 핏기 없는

- 로컬 포트 : 비워 두십시오

- 서버 호스트 또는 주소 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 로 시작하는 텍스트를 찾으십시오 먼, 서버 이름이 뒤에옵니다. 서버 이름 문자열을이 필드에 복사하십시오 (예 : server-address-name.expressnetw.com).

- 서버 포트 : 포트 번호 OpenVPN 구성 파일에서이 필드로 (예 : 1195)

- 프록시 호스트 또는 주소 : 비워 둡니다

- 프록시 포트 : 비워 둡니다

- 프록시 인증. – 추가 옵션 – 없음

- 서버 호스트 이름 확인 : 이 상자를 체크

- 설명 : 당신에게 의미있는 것. 예 : ExpressVPN Dallas

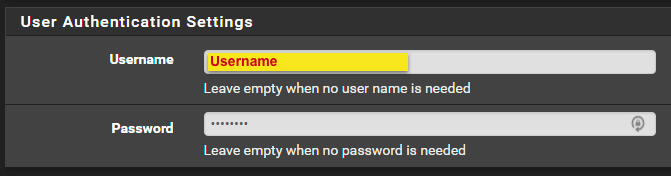

사용자 인증 설정

- 사용자 이름 : ExpressVPN 사용자 이름

- 비밀번호 : ExpressVPN 비밀번호

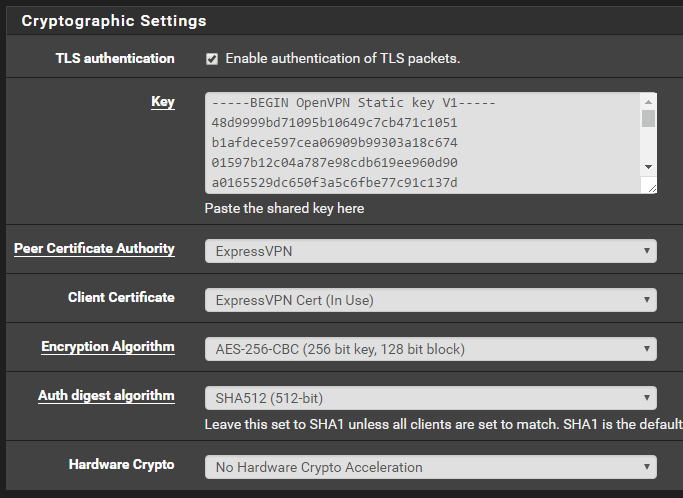

암호화 설정

- TLS 인증 : 이 상자를 체크

- 키 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 안에 싸인 텍스트를 찾으십시오 파일의 일부. “2048 비트 OpenVPN 정적 키”항목을 무시하고 복사를 시작하십시오. —–OpenVPN 정적 키 V1 시작 —– 에 —–END OpenVPN 정적 키 V1—–

- 피어 인증 기관 : 이전에 인증서에서 생성 한 “ExpressVPN”항목을 선택하십시오. 관리자 단계

- 클라이언트 인증서 : 인증서에서 이전에 생성 한 “ExpressVPN 인증서”항목을 선택하십시오. 관리자 단계

- 암호화 알고리즘 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 텍스트를 찾으십시오 암호. 이 예에서 OpenVPN 구성은 “암호화 AES-256-CBC”로 표시되므로 드롭 다운에서 “AES-256-CBC (256 비트 키, 128 비트 블록)를 선택합니다.

- 인증 다이제스트 알고리즘 : 다운로드 한 OpenVPN 구성 파일을 열고 원하는 텍스트 편집기로 엽니 다. 텍스트를 찾으십시오 인증 그 후 알고리즘이 뒤 따릅니다. 이 예에서는“auth SHA512”를 확인 했으므로 드롭 다운에서“SHA512 (512 비트)”를 선택합니다

- 하드웨어 암호화 : 장치가 하드웨어 암호화를 지원한다는 것을 모르는 경우에는 하드웨어 암호화 가속 없음

pfSense 2.4의 추가 단계 :

- 체크 해제 TLS 키 자동 생성

- 사용 모드를 TLS 인증

- 체크 해제 협상 가능한 암호화 매개 변수 사용

- 무시 NCP 알고리즘 부분

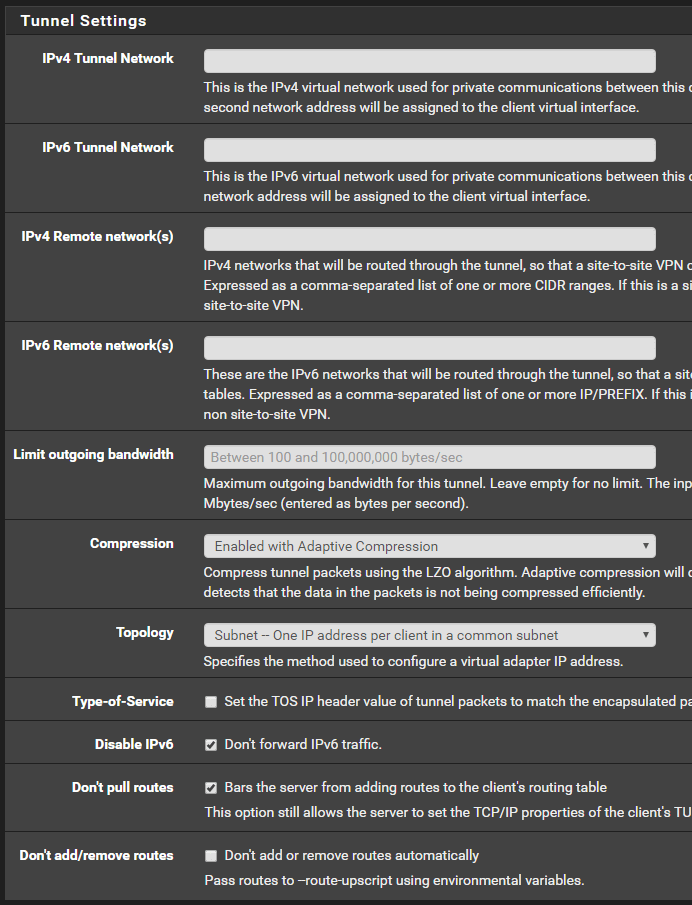

터널 설정

- IPv4 터널 네트워크 : 비워 둡니다

- IPv6 터널 네트워크 : 비워 둡니다

- IPv4 원격 네트워크 : 비워 둡니다

- IPv6 원격 네트워크 : 비워 둡니다

- 발신 대역폭 제한 : 재량에 따라이 자습서에서는 비워 두십시오..

- 압축 : 적응 형 압축으로 활성화

- 토폴로지 : 기본 “서브넷-공통 서브넷에서 클라이언트 당 하나의 IP 주소”로 유지

- 서비스 유형 : 선택하지 않은 상태로 두십시오

- IPv6 비활성화 : 이 상자를 체크

- 경로를 당기지 마십시오. 이 상자를 체크

- 경로 추가 / 삭제 안함 : 선택하지 않은 상태로 두십시오

pfSense 2.4의 추가 단계 :

- 압축을 적응 형 LZO 압축

- “IPv6 비활성화”에 대한 확인란이 더 이상 없습니다.

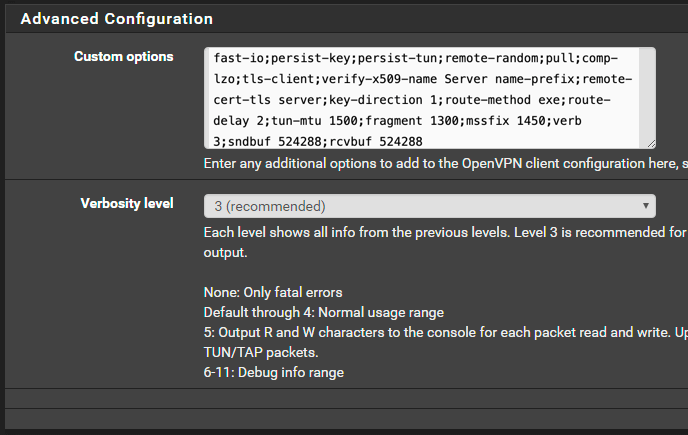

고급 구성

- 사용자 정의 옵션 :이 옵션은 참조한 OpenVPN 구성에서 파생됩니다. 이전에 사용하지 않은 모든 사용자 정의 옵션을 가져옵니다. 다음을 복사하여 붙여 넣습니다.

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; verify-x509-name 서버 이름 접두사; remote-cert-tls 서버; 키 방향 1; 경로- 방법 실행; 경로 지연 2; tun-mtu 1500; 조각 1300; mssfix 1450; 동사 3; sndbuf 524288; rcvbuf 524288 - 상세 수준 : 3 (권장)

pfSense 2.4의 추가 단계 :

- 검사 UDP 빠른 I / O

- 송신 수신 버퍼 : 512KB

- 게이트웨이 생성 : IPV4 만

딸깍 하는 소리 저장.

연결 성공 확인

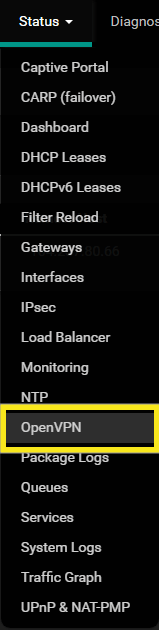

이제 OpenVPN 연결에 성공했는지 확인할 수 있습니다. 로 이동 상태 > OpenVPN.

“상태”열의“클라이언트 인스턴스 통계”아래에 다음 단어가 표시됩니다. 쪽으로, 터널이 온라인 상태임을 나타내는.

터널을 통해 WAN을 라우팅하는 추가 단계

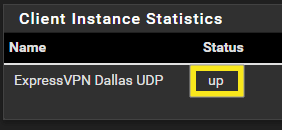

이제 터널이 온라인 상태이므로 모든 트래픽에 NAT가 올바르게 설정되어 있어야합니다. 화면 상단에서 인터페이스 클릭 (양수인).

를 클릭하십시오 + 단추. 새로운 인터페이스가 생성됩니다. 확인하십시오 ovpnc1 선택하고 클릭 저장.

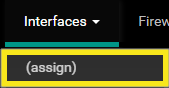

로 이동 인터페이스 > OVPNC1:

다음을 입력:

일반 구성

- 사용 : 이 상자를 체크

- 설명 : 당신에게 의미있는 것. 예 : EXPRESSVPN

- IPv4 구성 유형 : DHCP

- IPv6 구성 유형 : 없음

- MAC 주소 : 비워 두십시오

- MTU : 비워 두십시오

- MSS : 비워 두십시오

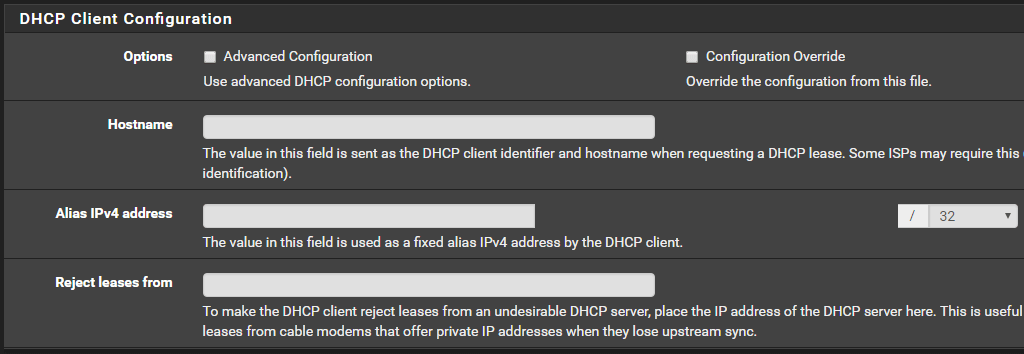

DHCP 클라이언트 구성

- 옵션 : 선택하지 않은 상태로 두십시오

- 호스트 이름 : 비워 두십시오

- 별칭 IPv4 주소 : 비워 두십시오

- 임대 거부 : 공란으로 두십시오

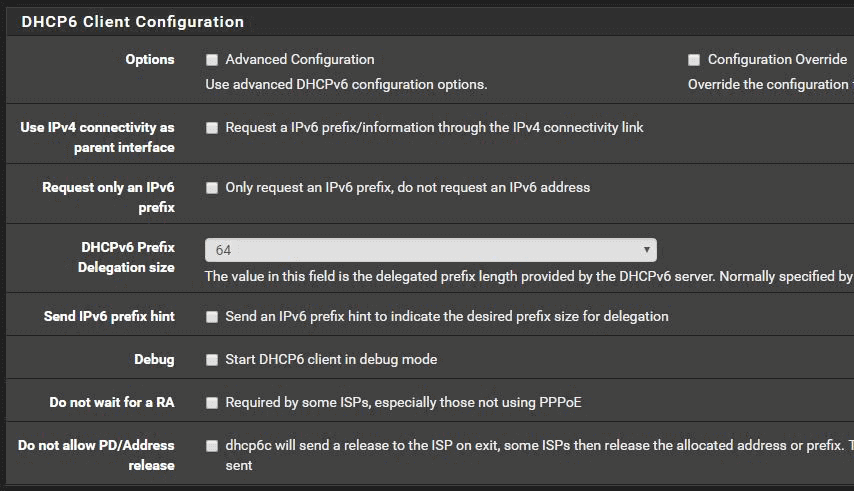

DHCP6 클라이언트 구성

- 옵션 : 선택하지 않은 상태로 두십시오

- 부모 인터페이스로 IPv4 연결 사용 : 선택하지 않은 상태로 두십시오

- IPv6 접두사 만 요청 : 선택하지 않은 상태로 두십시오

- DHCPv6 접두사 위임 크기 : 기본값을 64

- IPv6 접두사 힌트 보내기 : 선택하지 않은 상태로 두십시오

- 디버그 : 선택하지 않은 상태로 두십시오

- RA를 기다리지 마십시오 : 선택하지 않은 상태로 두십시오

- PD / 주소 해제 허용 안함 : 선택하지 않은 상태로 두십시오

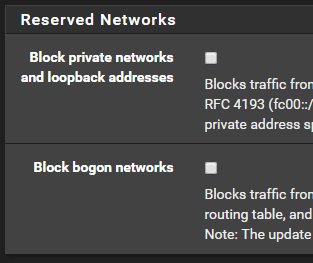

예약 된 네트워크

- 개인 네트워크 및 루프백 주소 차단 : 선택하지 않은 상태로 두십시오

- bogon 네트워크 차단 : 선택하지 않은 상태로 두십시오

딸깍 하는 소리 저장.

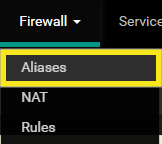

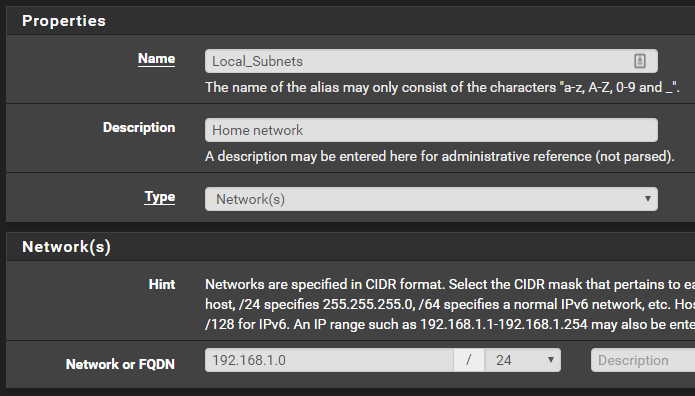

로 이동 방화벽 > 별명.

“IP”에서 더하다.

친숙한 이름으로 네트워크를 참조 할 수있는 “Alias”를 홈 네트워크에 제공합니다..

속성

- 이름 : 당신에게 의미있는 것. 이 자습서에서는 “Local_Subnets”를 사용합니다.

- 설명 : 당신에게 의미있는 것

- 유형: 네트워크

네트워크

- 네트워크 또는 FQDN : 192.168.1.0 / 24

딸깍 하는 소리 저장.

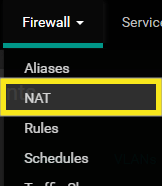

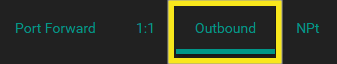

로 이동 방화벽 > NAT.

클릭 배 밖으로 상단에.

“아웃 바운드 NAT 모드”에서 수동 아웃 바운드 NAT 규칙 생성.

딸깍 하는 소리 저장 클릭 변경 승인.

![]()

아래에 매핑, 트래픽이 네트워크를 떠날 때 갈 곳을 알려줍니다. 기본적으로 기존 4 개의 기본 WAN 연결을 복사하고 새 EXPRESSVPN 가상 인터페이스를 사용하도록 수정합니다..

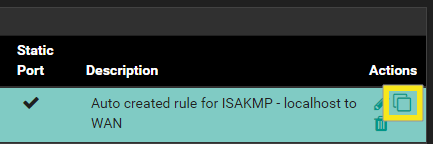

화면 오른쪽에서 부 첫 번째 WAN 연결 항목 옆에있는 단추. 다른 사각형과 겹치는 사각형의 아이콘입니다.

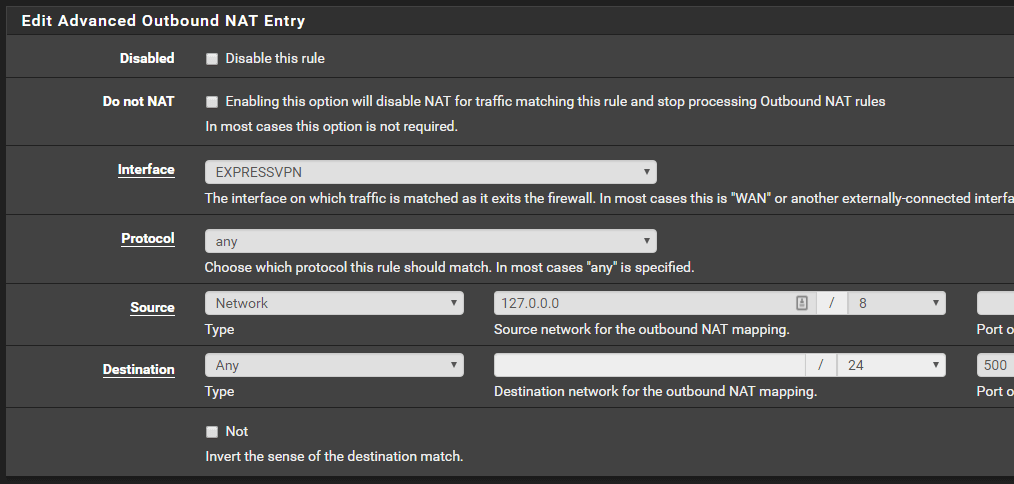

팝업 창에서 변경할 인터페이스는 “인터페이스”섹션뿐입니다. 드롭 다운을 클릭하고 핏기 없는 에 ExpressVPN.

딸깍 하는 소리 저장.

존재하는 다른 세 가지 WAN 규칙에 대해 위 단계를 반복하십시오..

4 개의 EXPRESSVPN 규칙이 모두 추가되면 저장 버튼을 클릭 변경 승인 다시 한번 정상에.

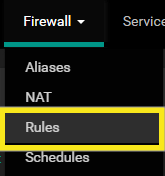

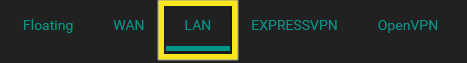

마지막으로 이전에 생성 한 EXPRESSVPN 게이트웨이를 통해 모든 로컬 트래픽을 리디렉션하는 규칙을 만들어야합니다. 로 이동 방화벽 > 규칙:

클릭 LAN.

클릭 더하다 위쪽 화살표가있는 버튼 (맨 왼쪽 버튼).

![]()

다음을 입력:

방화벽 규칙 편집

- 동작: 통과하다

- 사용 안함 : 선택하지 않은 상태로 두십시오

- 상호 작용: LAN

- 주소: IPv4

- 실험 계획안: 어떤

출처

- 출처 : 선택 단일 호스트 또는 별명 이전에 네트워크 용으로 만든 별칭의 이름을 입력하십시오. 이 자습서에서는 “Local_Subnets”를 사용했습니다.

목적지

- 대상 : 임의

추가 옵션

- 로그 : 선택하지 않은 상태로 두십시오

- 설명 : 의미있는 것을 입력하십시오. 이 자습서에서는 “LAN TRAFFIC –> ExpressVPN”

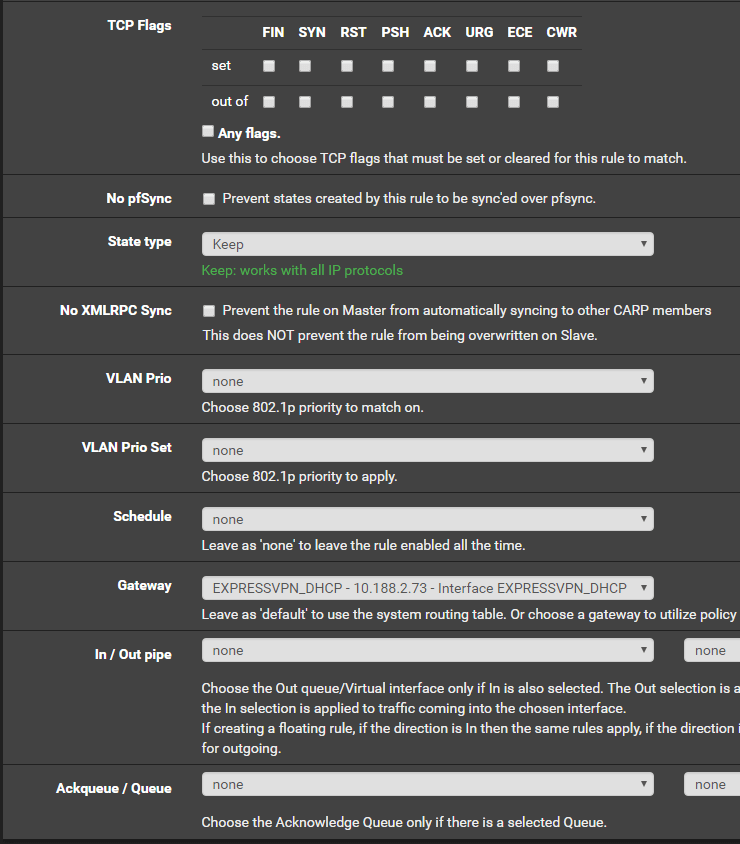

파란색을 클릭하십시오 고급 디스플레이 단추.

고급 옵션

비어있는 것처럼 보이는이 창에 새로운 것을 남겨두고 게이트웨이. 이것을“EXPRESSVPN_DHCP”로 변경하십시오

딸깍 하는 소리 저장.

끝났습니다! 이제 생성 한 새 규칙을 통해 트래픽이 이동하기 시작하여 트래픽이 생성 한 ExpressVPN 터널을 통해 이동하고 있음을 확인합니다..

![]()

17.04.2023 @ 16:08

게 의미있는 것. 예 : ExpressVPN 터널 네트워크 : 192.168.2.0/24 (이 예에서는 192.168.2.0/24를 사용합니다. 이는 pfSense 장치의 LAN 네트워크와 다른 네트워크 여야합니다.) DHCP 클라이언트 구성 DHCP 클라이언트 : 이 상자를 체크 DHCP 클라이언트 구성 : DHCP 서버에서 IP 주소 자동 할당을 사용하려면이 상자를 선택하십시오. DHCP6 클라이언트 구성 DHCP6 클라이언트 : 이 상자를 체크 DHCP6 클라이언트 구성 : DHCPv6 서버에서 IPv6 주소 자동 할당을 사용하려면이 상자를 선택하십시오. 예약 된 네트워크 예약 된 네트워크 : 이 상자를 체크 예약 된 네트워크 구성 : 예약 된 네트워크를 사용하려면이 상자를 선택하십시오. 속성 IPv4 주소 : 192.168.2.1 (이 예에서는 192.168.2.1을 사용합니다. 이는 pfSense 장치의 LAN 인터페이스 주소와 다른 주소 여야합니다.) 네트마스크 : 255.255.255.0 (이 예에서는 255.255.255.0을 사용합니다. 이는 pfSense 장치의 LAN 인터페이스와 동일한 네트마스크 여야합니다.) 네트워크 네트워크 : 192.168.2.0/24 (이 예에서는 192.168.2.0/24를 사용합니다. 이는 pfSense 장치의 LAN 네트워크와 동일한 네트워크 여야합니다.) 방화벽 규칙 편집 출