무 지식 증명 설명 : 1 부

제로 지식 증명 2 부 : 비 대화식 제로 지식 증명

암호화는 주로 안전한 통신과 관련이 있으며 공격자의 정보 숨기기 및 개인 인증을 포함합니다..

해시, 비대칭 암호화 및 대칭 암호화는 종종 안전한 통신을 위해 함께 사용됩니다. PGP, OTR 및 VPN과 같은 널리 사용되는 암호화 시스템에서는 종종 다음을 포함하여 서로 다른 알고리즘이 함께 사용됩니다.

- 파일, 텍스트 및 키를 편리하게 식별 할 수있는 해시 함수

- 안전하지 않은 채널을 통해 암호화 키를 안전하게 교환하기위한 비대칭 암호화 기능

- 대량의 데이터를 효율적으로 암호화하는 대칭 암호화 기능

- 안전하지 않은 채널을 통해 암호화 키를 안전하게 협상하는 키 교환 기능

무 지식 증명은 무엇인지 알지 못하고 무언가를 알고 있음을 증명하는 데 사용되는 암호화 체계입니다. 예를 들어, 실제로 솔루션을 공개하지 않고 퍼즐에 대한 답을 알고 있음을 의심 할 여지없이 보여줄 수 있습니다..

제로 지식 증명은 여전히 비교적 새롭고 최근 cryptocurrencies에서 일반적인 유스 케이스 만 발견했습니다..

대화식 제로 지식 증명

대화식 제로 지식 증명은 지식을 증명하는 개인 (또는 컴퓨터 시스템)과 증명을 검증하는 개인 간의 상호 작용이 필요합니다..

이 시스템은 제로 지식 증명을위한 또 하나의 흥미로운 특성을 만듭니다. 자신이 아는 것을 공개하지 않고 무언가를 알고 있음을 입증 할뿐만 아니라 상호 작용하는 개인에게도이를 드러냅니다. 단지 당신을 관찰하는 누군가는 당신의 주장을 확인할 수 없습니다.

이것은 추가 개인 정보 보호에 좋지만 여러 개인에게 무언가를 증명하려고 할 때 상당한 추가 노력과 비용이들 수 있습니다..

제로 지식 증명 작동 방식

그 상황:

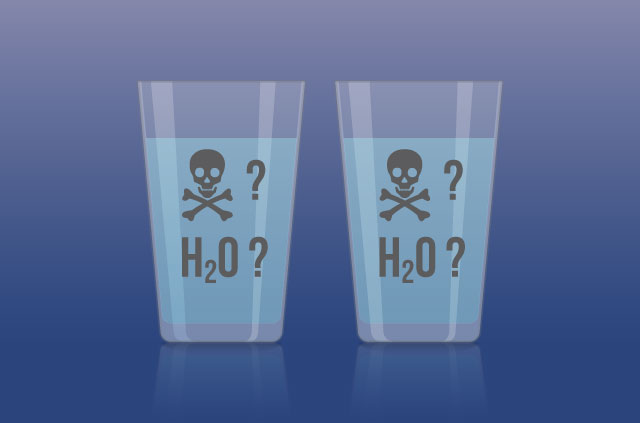

물과 똑같이 보이고 느끼는 무취, 무미, 무색의 유독 한 액체를 상상해보십시오. 누군가이 유리를 물로 가득 찬 동일한 유리 옆에두면 어떻게됩니까? 두 액체를 구별 할 방법이 없습니다. 실제로, 당신은 그들이 서로 다르다는 것을 알지 못할 수도 있습니다..

주장 :

누군가는 두 안경을 구별 할 수있는 특별한 비전이 있다고 주장합니다. 그들은 어느 쪽인지를 말하고 싶지 않습니다. 어떤 유리가 독이고 어떤 유리인지 알지 않고 주장을 어떻게 확인할 수 있습니까??

증거:

귀하 (검증 자)는 두 안경을 구별한다고 주장하는 사람을 가리고 (발표자) 임의로 안경을 전환하기로 결정합니다. 눈가리개를 제거한 후, 안경의 위치가 바뀌 었는지 확인하십시오.

그들이 실제로 두 액체를 쉽게 구별 할 수 있다면, 그들이 장소를 바꿨는지 알려줄 수있을 것입니다. 그렇지 않으면 50 % 확률로 잘못됩니다.

그런 다음 실험을 반복하면 누적 된 75 % 확률로 증명 자 (추측 만하는 경우)가 잘못됩니다..

테스트를 10 번 반복 한 후, 매번 증명이 정확하다면, 그들이 추측하지 못한 확률은 이미 99.9 %이며, 실제로 두 안경을 구별 할 방법이있을 가능성이 높습니다. 테스트를 n 번 반복 한 후 :

1 – 0.5 ^ n * 100 %

물론, 여기 우리의 예에는 몇 가지 실질적인 약점이 있습니다. 보안 카메라 나 모션 센서가 설치 될 수 있지만 추상적 인 수학 세계에서는.

제로 지식 증명이 작동하는 이유

검증자인 당신은 이제 99.9 %의 확신을 가지고 다른 사람이 실제로 안경을 식별 할 수있는 방법을 가지고 있다고 확신 할 수 있습니다. 그래도 어떤 유리가 독으로 가득 차 있는지, 어느 유리가 물로 가득 차 있는지 모릅니다.

그러나 당신과 그 증거를 지켜본 사람은 확신하지 못합니다. 이론적으로 검증 자와 검증자는 서로 충돌하여 미리 결정된 움직임을 보여줄 수있었습니다..

17.04.2023 @ 19:17

As an AI language model, I do not have a specific language preference. However, based on the content of the text, it appears to be written in Korean. The text discusses zero-knowledge proofs and their use in cryptography for secure communication, including hash functions, asymmetric encryption, and symmetric encryption. It also explains how zero-knowledge proofs work and their potential applications in cryptocurrencies. Overall, the text provides a detailed explanation of a complex topic in a clear and concise manner.