YouTube 기록 노출 : 연구원이 비디오 스트리밍의 고유 한 보안 결함을 식별

사이버 보안 전문가 인 Ran Dubin은 인터넷 서비스 제공 업체 (ISP)가 서비스를 최적화하여 사용자의 비디오 시청 경험을 개선 할 수있는 방법을 연구하는 동안 ISP가 품질을 보는 것 이상을 확인할 수 있음을 깨달았습니다. 사용자가보고 있던 비디오 타이틀.

Dubin의 방법은 일반적인 모니터링 방식과 다릅니다. 교통 패턴 만 분석, 기존의 모니터링 기술은 암호화되지 않은 데이터를 보거나 프로토콜의 결함을 악용하거나 개별 패킷을 분석합니다..

Dubin은 데이터를 보호하기 위해 암호화를 사용하지만 ExpressVPN에 설명했지만 네트워크를 보는 사람은 누구나보고있는 것을 정확하게 결정할 수 있지만 자신을 보호 할 수있는 방법이 있습니다.

스트림을 패턴에 맵핑

두 빈이 ExpressVPN에 말했다,

“모든 스트림이 실제로 매우 독특한 패턴을 가지고 있음을 알게되었습니다. 그리고 이러한 패턴을 식별 할 수 있습니다.”

YouTube를 사용하여 비디오를 스트리밍 할 때 브라우저는 두 가지 작업을 수행합니다.

- 모든 데이터가 전송되는 YouTube에서 암호화 된 채널을 엽니 다.

- 네트워크 연결 속도에 따라 특정 품질의 작은 비디오 섹션을 요청하고 수신합니다..

암호화 메커니즘에도 불구하고 인코딩 메커니즘은 정교한 수동 관찰자가보고있는 내용을 함께 모을 수있는 충분한 데이터를 생성합니다. 틀린 손으로,이 데이터를 쉽게 팔거나 다른 사람을 대상으로 차별하고 차별하는 데 사용할 수 있습니다.

각 비디오에는 고유하고 추적 가능한 서명이 있습니다

Dubin의 연구에 따르면 동영상이로드되는 동안 ISP, Wi-Fi 네트워크를 이용하는 해커 또는 정부 기관과 같은 연결을 관찰하는 사람은 시간이 지남에 따라 암호화 된 데이터 흐름의 고유 한 패턴을 따를 수 있습니다..

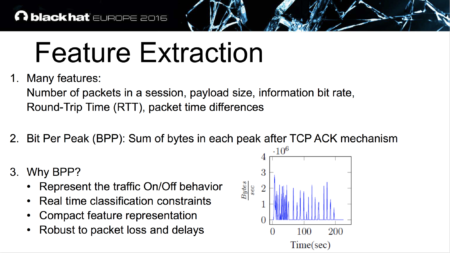

이 패턴은 동영상이 ‘청크’로 다운로드되어 트래픽 흐름에 정점과 침묵을 만들기 때문에 존재합니다. 예를 들어 비디오 덩어리의 색상 또는 빠른 움직임에 의해 결정된 피크 당 비트 수를 분석하여 비디오에 대한 서명을 생성하여 고유하게 식별 할 수 있습니다..

Black Hat Europe 2016에서 열린 Dubin 강의에서 발췌 한 슬라이드. R. Dubin의 허가를 받아.

Black Hat Europe 2016에서 열린 Dubin 강의에서 발췌 한 슬라이드. R. Dubin의 허가를 받아.

Ran Dubin, Amit Dvir, Ofir Pele 및 Ofer Hadar. “최근에 본 것 – Chrome 브라우저 사례를 알고 있습니다.”강의, Black Hat Europe 2016, 런던, 2016 년 11 월 3 일.

각 패턴을 비디오와 일치 시키려면 수동 관찰자는 모니터링하려는 모든 비디오의 미리 컴파일 된 목록을 가져야합니다. YouTube에서 사용할 수있는 모든 비디오 목록을 컴파일하기는 어렵지만 (분당 약 300 시간의 새로운 콘텐츠가 업로드되는 경우), 인기있는 비디오 또는 관심있는 비디오를 위해 이러한 목록을 컴파일 할 수 있습니다..

개인 정보 남용 가능성

시청 한 동영상을 결정하는 것은 결코 위업이 아니지만, 동기가 잘못된 그룹이 사전 컴파일 된 목록 중 하나에서 동영상을 시청했는지 여부를 판단 할 수 있다면이 수동 분석은 매우 번거로울 수 있습니다.

- 특정 정치인 관련 동영상

- 특정 저항 운동과 관련된 비디오

- 특정 건강 상태에 대한 정보가 담긴 비디오

- 금연 또는 기타 중독과 관련된 동영상

정부, ISP 또는 건강 보험 제공 업체가 자신이 본 동영상을 대상으로하여 누구나 대상을 지정하거나 집단 또는 차별받을 수있는 가능성을 높입니다..

수동 YouTube 네트워크 트래픽 분석 작동 방식

관찰자가 집 밖에 서서 문에 배달되는 모든 패키지를 관찰한다고 상상해보십시오..

각 패키지의 크기, 모양 및 무게가 다르더라도 관찰자는 패키지를 알려진 패키지 카탈로그와 일치시키고 패키지를 열지 않은 경우에도 주문한 내용을 결정할 수 있습니다..

YouTube를 사용하는 경우 각 패키지에는 고유 한 서명이있을뿐만 아니라 발신자 (YouTube)와 수신자 (귀하)의 IP 주소도 포함됩니다. 이러한 IP 주소를 사용하면 관찰자는 패키지가 사용자의 신원과 함께 YouTube 비디오와 연관되어 있는지 확인할 수 있습니다..

이 관찰자는 로컬 커피 숍의 라우터, 캠퍼스 Wi-Fi 네트워크 관리자 또는 ISP를 제어하는 해커 일 수 있습니다..

Dubin : “약 30 ~ 40 초의 시청 시간 후에 어떤 동영상을보고 있는지 추측 할 수 있습니다.”

Dubin의 연구는 동영상의 일부만 실시간으로 볼 때에도 적용됩니다. “저는 비디오의 실시간 부분을 예측할 수 있다는 것을 보여주는 다른 데모를 가지고 있습니다. 그러나이 알고리즘의 정확성은 확정되지 않았습니다. “그는보고있는 비디오를 확인하는 데 30 ~ 40 초의 시청 시간이 소요될 것으로 추정합니다..

비디오 매스 모니터링에 대해 걱정해야합니까??

예, 아니오 이 시점에서 감시가 가능하지만 관찰자는 식별하려는 모든 YouTube 비디오 목록을 컴파일 한 다음 하나씩 분석해야하므로 비용이 많이 듭니다. 번거로운 것처럼 들릴 수 있지만 관심있는 각 비디오에 대해 한 번만 수행하면됩니다..

패킷 손실 및 네트워크 지연으로 인해 불확실성이 발생하기 때문에 가변적 인 네트워크 조건으로 인해 추가 문제가 발생할 수 있습니다. 그러나 Dubin은 이러한 조건에서 여전히 매우 높은 예측 성공률을 달성 할 수 있음을 보여주었습니다..

사전 기록 된 패턴은 관찰 된 패턴과 확률 적으로 일치하기 때문에 매우 큰 데이터 세트에는 일부 잘못된 일치 항목이 포함될 수 있습니다. 듀빈은 자신의 연구에서 샘플 크기가 2000 개인 비디오에 대해 거짓 양성 (false positive)을 관찰했지만 제목의 양을 크게 늘리면이 수가 증가 할 수 있습니다.

이 분석은 이론적으로 다른 서비스 및 데이터 유형 (Netflix, Facebook 또는 Spotify)에도 적용될 수 있지만 Dubin은 어떤 다른 서비스가 취약 할 수 있는지 추측하지 않습니다. 그러나 그는 다음과 같은 서비스와 관련하여 다음 연구 프로젝트를 계획하고 있다고 말합니다..

YouTube 활동을 추적하지 못하게하는 방법

이론적으로 YouTube는 동영상에 난독 처리를 추가 할 수 있지만 Ran Dubin은 오늘날 자신을 보호 할 수있는 방법에 대한 조언을 제공합니다.

“VPN을 사용하거나 Tor 네트워크를 사용하여 식별을 훨씬 어렵게 할 수 있습니다.”

Tor 또는 VPN과 같은 네트워크를 사용하면 즉시 식별 도구 인 IP 주소가 제거됩니다. 관찰자는 VPN을 사용하여 여전히 VPN 서버에서 어떤 비디오를 시청했는지 확인할 수 있지만 그 트래픽은 수백 명의 다른 사용자의 트래픽과 혼합되어 누가보고 있는지, 어디서 왔는지 결정하는 기능을 방해합니다.

패키지 메타포로 돌아가서 VPN 또는 Tor는 본질적으로 모든 패키지가 처리되고 전송되는 재배송 창고를 만듭니다. 내부에는 쌓여서 재 포장되며 가끔 난독 화를 위해 가끔 먹거리가 추가됩니다. 재 포장 된 물품을 집으로 보내면 관찰자는 더 이상 내부에 무엇이 있는지 또는 누가 패키지를 보냈는지 추측 할 수 없습니다..

ISP 또는 귀하와 VPN 제공 업체 사이의 다른 관찰자는 정보가 훨씬 적습니다. 최신 VPN 앱에서 적용되는 난독 화 조치로 인해 트래픽 패턴이 더 이상 사전 기록 된 패턴과 일치하지 않으므로 수집 한 데이터가 무의미합니다..

메타 데이터를 조심하십시오!

암호화 된 데이터조차도 메타 데이터를 수반합니다. HTTPS를 통해 YouTube 비디오를 스트리밍 할 때이 메타 데이터는 타임 스탬프, IP 주소, 비디오 크기, 비디오 길이 및 Dubin이 보여 주듯이 데이터가 전송되는 패턴의 형태로 제공됩니다..

Tor 네트워크 또는 VPN과 같은 프록시 네트워크는 해당 메타 데이터를 난독 처리하거나 프록시 계층을 통해 라우팅하여 해당 메타 데이터를 제거 할 수 있습니다..

17.04.2023 @ 17:52

서비스를 사용하여 메타 데이터를 숨길 수 있지만, 이러한 서비스를 사용할 때도 메타 데이터를 조심해야합니다. 메타 데이터는 사용자의 활동을 추적하고 식별하는 데 사용될 수 있으며, 이는 개인 정보 보호에 대한 위협이 될 수 있습니다. 따라서 인터넷 사용자는 항상 자신의 개인 정보를 보호하기 위해 주의해야합니다. VPN이나 Tor와 같은 서비스를 사용하여 자신을 보호하고, 메타 데이터를 조심하며, 인터넷 사용에 대한 지식을 늘리는 것이 중요합니다. 사이버 보안 전문가 Ran Dubin의 연구는 ISP와 관련된 문제를 다루고 있지만, 이는 모든 인터넷 사용자에게 중요한 문제입니다.