Hacking-ul Wi-Fi a explicat: striping SSL

„Cum să fiți în siguranță online!” Este un titlu comun în aceste zile. Ni se spune în mod repetat că WiFi-ul public gratuit este „periculos”, că datele noastre private sunt „vulnerabile” și că ar trebui să luăm măsuri pentru a ne „proteja”. Acești termeni sunt însă vagi. Drept urmare, amenințarea cu „a fi hacked” poate părea îndepărtată și irelevantă.

Acesta este motivul pentru care ExpressVPN și-a propus să filmeze un atac foarte real, specific, care vi s-ar putea întâmpla astăzi:

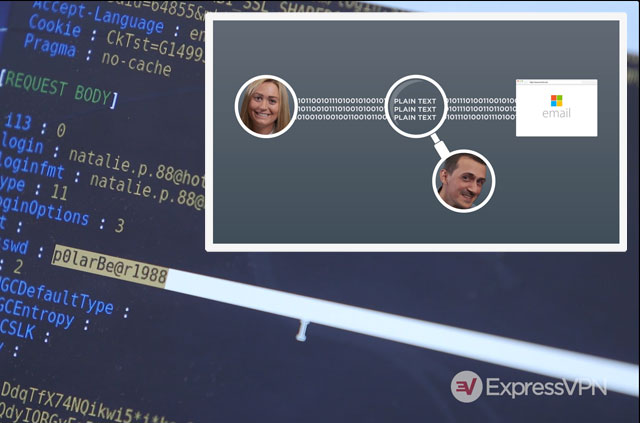

În videoclipul de mai sus, Samet fură parola lui Hotie a lui Natalie folosind un atac de tipul omului în mijloc, numit SSL stripping. Tot mai scump, același atac poate funcționa pe site-uri precum Amazon și Citibank.

Ce este SSL stripping?

În videoclip, Samet folosește un adaptor wireless de 20 de dolari și un set de instrumente de testare a penetrării gratuite care rulează pe Kali Linux pe un laptop tipic pentru a identifica computerul lui Natalie în rețeaua wireless și asculta-i traficul. Asta înseamnă că poate vedea solicitarea lui Natalie de a vizita www.hotmail.com, de a o intercepta și de a o transmite către Hotmail de pe propriul computer, pretinzând că este Natalie.

Hotmail vrea ca Natalie să utilizeze HTTPS, astfel încât acesta trimite înapoi pagina de conectare criptată folosind SSL, dar pentru că Samet este bărbatul din mijloc, el poate „dezbrăca” (adică, elimina) SSL înainte de a-l trimite către Natalie. Natalie nu o știe, dar atunci când introduce parola și accesează „Autentificare”, ea este trimitându-l într-un text clar direct la Samet. Samet adaugă înapoi criptarea SSL înainte de a o retrimite către Hotmail – și nimeni nu este cel mai înțelept.

Dacă dezbrăcarea SSL este atât de ușoară, de ce nu am mai auzit până acum?

Striping SSL este destul de bine cunoscut în rândul profesioniștilor din domeniul securității. A fost introdus pentru prima dată la conferința Black Hat 2009 din Washington DC Marlie Marlinspike, mai bine cunoscut sub numele de geniul de securitate din spatele aplicației de chat criptate Semnal. Uimitor, atacul funcționează încă, în ciuda vârstei de peste 8 ani!

Ceea ce s-a schimbat este faptul că unele site-uri au implementat un nou protocol numit HSTS (HTTP Strict Transport Security) conceput pentru a zădărnici SSL. Site-urile care folosesc HSTS vor permite doar browserului să facă solicitări în HTTPS, nu în format de text HTTP precum genul pe care Samet l-a interceptat prima dată de la Natalie.

Striping SSL nu mai funcționează cu Facebook sau Gmail, deoarece au trecut complet la HTTPS și au implementat HSTS. Cu toate acestea, există încă multe site-uri populare, cum ar fi Hotmail, Amazon, eBay, și Citibank, care nu au abandonat complet HTTP-ul și, prin urmare, nu sunt încă eligibili pentru HSTS.

Cum să vă protejați împotriva dezbrăcării SSL

Dezbrăcarea SSL ar putea părea un atac greu de apărat, deoarece funcționează pe multe dispozitive și rețele. Sunteți susceptibil de a dezbrăca SSL, indiferent dacă sunteți pe mobil sau pe desktop, Windows sau Mac și nu contează dacă sunteți pe Wi-Fi public gratuit sau pe o rețea privată protejată prin parolă Ai putea chiar să te piratezi de vecinul de alături, care se plimbă pe Wi-Fi-ul de acasă! (Unele rețele de întreprinderi, cum ar fi cele ale corporațiilor sau școlilor, sunt configurate pentru a proteja atacurile precum dezbrăcarea SSL.)

Dacă sunteți suficient de priceput pentru a recunoaște pictograma lacatului HTTPS care lipsește de pe bara de adrese a browserului dvs., este posibil să surprindeți un stripper SSL în act. Dar, potrivit lui Samet, acest tip de vigilență nu este adesea suficient:

„Doar pentru că URL-ul spune„ https ”și pare legitim, nu înseamnă că ești în siguranță și că cineva din rețea nu joacă murdar. Acesta este motivul pentru care, în opinia mea personală, este foarte recomandat să folosești VPN. ”—Samet

Cum previne un VPN striping SSL

În a doua jumătate a videoclipului, Natalie se conectează la serverul ExpressVPN securizat din New York înainte de a vă conecta la Hotmail. Tot traficul ei este trimis acum printr-un tunel privat, criptat, în locul rețelei publice pe care Samet o ascultă.

Acum, niciunul din traficul lui Natalie nu este vizibil pentru Samet, nici măcar cererea inițială către Hotmail pe care o folosise anterior pentru a iniția banda SSL. Atacul care rulează pe mașina lui Samet este blocat pe un ecran de ascultare, în așteptarea unui trafic care nu va veni niciodată. În acest moment, un hacker mai rău intenționat ar trece probabil la o altă victimă din rețea care nu folosea VPN!

17.04.2023 @ 19:23

un motiv pentru care ar trebui să utilizați întotdeauna un VPN de încredere atunci când sunteți online. Un VPN vă criptează traficul și vă protejează împotriva dezbrăcării SSL și a altor atacuri cibernetice. De asemenea, ar trebui să evitați să utilizați WiFi-ul public gratuit și să utilizați doar rețelele protejate prin parolă. În plus, asigurați-vă că aveți un software antivirus actualizat și că utilizați parole puternice și unice pentru fiecare cont online. În general, fiți vigilenți și luați măsuri de precauție pentru a vă proteja datele și informațiile personale online.