ทำไมเว็บไซต์ควรโรยเกลือบนแฮชของพวกเขาเพื่อป้องกันรหัสผ่านของคุณ

แม้จะมีข้อบกพร่องรหัสผ่านยังคงเป็นมาตรฐานที่แท้จริงสำหรับการตรวจสอบสิทธิ์บนเว็บ.

ExpressVPN ได้เขียนเกี่ยวกับประโยชน์ของการสร้างรหัสผ่านที่ปลอดภัยโดยใช้ Diceware โดยใช้ตัวจัดการรหัสผ่านและการสร้างความปลอดภัยอีกชั้นหนึ่งรอบบัญชีของคุณด้วยการตรวจสอบสิทธิ์แบบสองปัจจัย.

แต่เกิดอะไรขึ้นเบื้องหลัง? ผู้ให้บริการเว็บไซต์ควรใช้มาตรการใดและควรรักษาความปลอดภัยรหัสผ่านของคุณ?

การกำเนิดของการแฮ็คคอมพิวเตอร์

ระบบคอมพิวเตอร์เครื่องแรกที่ใช้รหัสผ่านคือระบบการแบ่งปันเวลาที่เข้ากันได้ที่สถาบันเทคโนโลยีแมสซาชูเซตส์ซึ่งสร้างขึ้นในปี 2503 การแบ่งปันเวลาอนุญาตให้คอมพิวเตอร์แบ่งพาร์ติชันและใช้เป็นเวิร์กสเตชันหลายเครื่อง.

ยังมีนักวิจัยมากกว่าเวิร์กสเตชันและผู้ใช้งานได้รับการจัดสรรเวลา จำกัด ในระบบ (ซึ่งบางคนก็หมดไปอย่างรวดเร็ว) เพื่อให้แน่ใจว่านักวิจัยยังอยู่ในขอบเขตที่กำหนดแต่ละคนจะได้รับรหัสผ่านที่ไม่ซ้ำกันเพื่อเข้าสู่ระบบด้วย.

แต่แน่นอนว่าเมื่อใช้รหัสผ่านครั้งแรกแล้วแฮ็กเกอร์คนแรกก็มาด้วย นักวิจัยคนหนึ่งชื่อ Allan Scherr ใช้ประโยชน์จากระบบที่อนุญาตให้ผู้ใช้พิมพ์ไฟล์ผ่านการ์ดเจาะรู (คอมพิวเตอร์ไม่มีหน้าจอในปี 1960) Scherr ค้นหาและพิมพ์ไฟล์ที่เก็บรหัสผ่านทำให้เขาสามารถเข้าสู่ระบบในฐานะผู้ใช้รายอื่นและใช้คอมพิวเตอร์ได้นานขึ้น.

วันนี้มันถือเป็นการละเลยการเก็บรหัสผ่านเป็นข้อความที่ชัดเจนในระบบแม้ว่าการแฮ็กไซต์สื่อโซเชียลรัสเซีย VK.com ในปี 2559 แสดงให้เห็นว่าไซต์ขนาดใหญ่บางแห่งยังคงทำอยู่ รหัสผ่าน VK.com ที่มีผู้ใช้งาน 100 ล้านรายถูกขโมยและขณะนี้พร้อมขาย.

เหตุใดฟังก์ชันแฮชจึงเป็นถนนเดินรถทางเดียว

ฟังก์ชันแฮชเป็นการเข้ารหัสแบบทางเดียวและทำหน้าที่เหมือนลายนิ้วมือ ไฟล์ทุกคำหรือสตริงข้อความจะถูกกำหนดเป็น “ลายนิ้วมือ” ซึ่งจะระบุเนื้อหาที่แน่นอนของไฟล์ต้นฉบับ.

สามารถใช้แฮชเพื่อตรวจสอบข้อมูล แต่ไม่ใช่ข้อมูลที่ใช้แสดงถึง วิธีง่ายๆในการจินตนาการว่าแฮชทำงานอย่างไรกับผลรวมหลัก (ผลรวมของตัวเลขทั้งหมดของตัวเลข).

ผลรวมหลักของ 9807347 คือ 9 + 8 + 0 + 7 + 3 + 4 + 7 = 38

แม้ว่าจะง่ายที่จะเห็นผลรวมหลักของ 987347 คือ 38 แต่เป็นไปไม่ได้ที่จะคำนวณ 987347 จากหมายเลข 38.

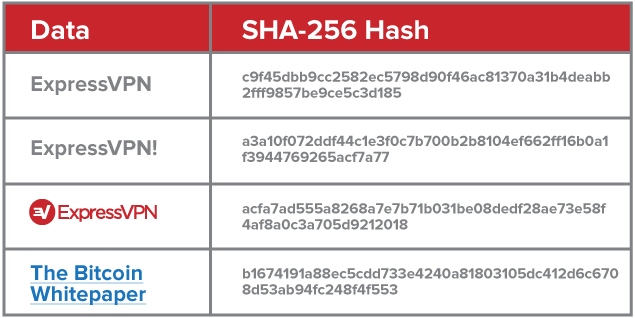

SHA-256 แฮชสำหรับสตริงข้อความต่างๆและไฟล์รูปภาพ.

SHA-256 แฮชสำหรับสตริงข้อความต่างๆและไฟล์รูปภาพ.

SHA-256 นำเสนอการเรียงสับเปลี่ยนจักรวาล

เหลือเชื่อ 256 บิตเป็นเอาต์พุตที่มีความยาวพอที่จะระบุได้อย่างไม่ซ้ำใคร ทุกอะตอมในเอกภพที่สังเกตได้ (2 ^ 256 = 1.157920892 ×10⁷⁷).

แม้ว่าในทางทฤษฎีอาจมีสองค่าที่ต่างกันซึ่งทั้งคู่มีแฮช SHA-256 ที่เหมือนกัน เหตุการณ์ดังกล่าวเรียกว่าการชนกันของแฮชและความปลอดภัยของฟังก์ชันแฮชจะขึ้นอยู่กับว่าพวกเขาไม่สามารถเปิดดูได้.

บรรพบุรุษของ SHA-2 (ซึ่ง SHA-256 เป็นตัวแปร) – อัลกอริทึม SHA-1 ที่ครั้งหนึ่งเคยได้รับความนิยม – เป็นที่รู้กันว่ามีความเสี่ยงต่อการชนกันของแฮช ถึงแม้จะเป็นเรื่องน่าสังเกต แต่ก็ไม่มีใครพบเลย.

MD5 แฮชที่เคยเป็นที่นิยมอีกครั้งหนึ่งมีช่องโหว่มากมายที่ไม่เป็นประโยชน์ในการป้องกันการดัดแปลงไฟล์ที่เป็นอันตราย.

นอกเหนือจากการเข้ารหัสรหัสผ่านแล้วฟังก์ชันแฮชยังมีประโยชน์ในการตรวจสอบให้แน่ใจว่าไฟล์ไม่ได้ถูกดัดแปลงเหมือนกับลายเซ็นเข้ารหัสเนื่องจากสตริงข้อความที่ถูกดัดแปลงจะเปลี่ยนคีย์แฮช.

การจัดเก็บรหัสผ่านเป็นแฮชแทนที่จะเป็นข้อความที่ชัดเจนทำให้สามารถตรวจสอบรหัสผ่านได้ถูกต้องโดยไม่ปล่อยให้รหัสผ่านเสี่ยงต่อแฮกเกอร์.

เกลือและกัญชาป้องกันรหัสผ่านของคุณ

หากใครบางคนสามารถแฮ็คฐานข้อมูลที่มีเพียงรหัสผ่านแฮชในทางทฤษฎีพวกเขาจะไม่ได้รับข้อมูลที่เป็นประโยชน์ อย่างไรก็ตามในความเป็นจริงผู้คนใช้รหัสผ่านซ้ำในหลาย ๆ ไซต์หรือใช้คำทั่วไปในพวกเขาและมีหลายสิ่งที่แฮ็กเกอร์สามารถทำได้เพื่อถอดรหัสแฮช.

แฮช SHA-256 ทุกคำของ ExpressVPN เหมือนกันเสมอในทุกระบบ ดังนั้นหากชื่อผู้ใช้ของคุณคือ Lexie และคุณใช้ ExpressVPN เป็นรหัสผ่าน (อย่า) แฮ็กเกอร์สามารถค้นหาแฮช“ c9f45 … 3d185” ในบรรดารหัสผ่านเพื่อดูรหัสผ่านของ Lexie คือ ExpressVPN.

แม้ว่าวิธีนี้จะไม่เป็นประโยชน์โดยเฉพาะกับตัวเอง แต่มีรายการรหัสผ่านที่ใช้บ่อยที่สุดสองสามพันอันดับแรก (ซึ่งเรารู้จักจากแฮ็กก่อนหน้า).

เมื่อใช้รายการดังกล่าวแฮ็กเกอร์สามารถค้นหาแฮชของรหัสผ่านทั่วไปและจับคู่กับชื่อผู้ใช้.

การโจมตีประเภทนี้เรียกว่าตารางรุ้งหรือพจนานุกรมการโจมตี มีเวลาไม่เพียงพอในจักรวาลสำหรับผู้โจมตีที่จะลองชุดแฮช / รหัสผ่านที่เป็นไปได้ทั้งหมดในการโจมตีแบบเดรัจฉาน แต่มีเวลาพอที่จะลองใช้รหัสผ่านที่ได้รับความนิยมสูงสุดซึ่งอาจทำให้ส่วนสำคัญของฐานข้อมูลเสียหาย.

การใส่เกลือป้องกันรหัสผ่านด้วยการกำหนดหมายเลขเฉพาะให้กับพวกเขา

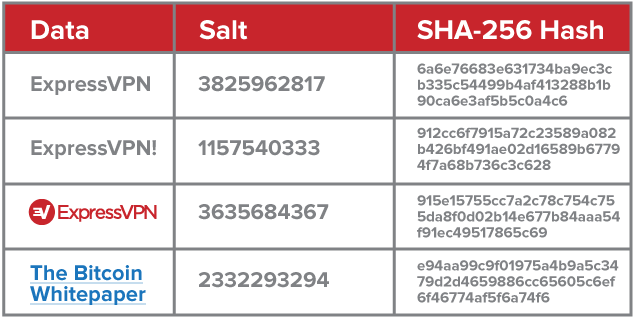

เพื่อป้องกันการโจมตีด้วยพจนานุกรมผู้ดูแลระบบฐานข้อมูลสามารถใช้วิธีการที่เรียกว่า“ การชำระเกลือ” โดยที่แต่ละรหัสผ่านจะถูกกำหนดหมายเลขสุ่มเฉพาะ แฮช SHA-256 ของการรวมกันของเกลือและรหัสผ่านจะถูกคำนวณจัดเก็บและตรวจสอบ.

อีกทางหนึ่งรหัสผ่านอาจถูกแฮชรวมกับหมายเลขเกลือและผลการแฮชอีกครั้ง.

ตัวอย่างของ “เกลือ” แฮชอีกครั้ง.

ตัวอย่างของ “เกลือ” แฮชอีกครั้ง.

เนื่องจากเทคนิคการสร้างเกลือการสร้างตารางสายรุ้งจึงไม่น่าดึงดูดอีกต่อไป ตัวเลขสุ่มจะทำให้แฮชทุกครั้งไม่ซ้ำกันแม้ว่าผู้ใช้จะไม่ได้เลือกรหัสผ่านที่ไม่ซ้ำ.

หากแฮกเกอร์ต้องการกำหนดเป้าหมายผู้ใช้ด้วยรหัสผ่าน“ Passw0rd!” หมายเลขเกลือจะทำให้ฐานข้อมูลปลอดภัย.

อนาคตของระบบรหัสผ่าน

รหัสผ่านอยู่ไกลจากการตรวจสอบสิทธิ์ออนไลน์ที่ดีที่สุด สิ่งที่ดีนั้นยากที่จะจดจำได้มันยากที่จะเพิกเฉยและเมื่อรั่วออกมาอาจทำให้เกิดความเสียหายได้.

ผู้จัดการรหัสผ่านสามารถสร้างรหัสผ่านให้ใช้งานง่ายขึ้นและช่วยคุณสร้างรหัสผ่านที่ไม่ซ้ำใคร พวกเขาจะสนับสนุนให้คุณเปลี่ยนข้อมูลรับรองการเข้าสู่ระบบของคุณเป็นประจำซึ่งจำเป็นสำหรับการรักษาความปลอดภัยออนไลน์ที่ดี.

บางทีในอนาคตเราจะย้ายไปใช้การรับรองความถูกต้องรูปแบบอื่นเช่นคู่กุญแจสาธารณะ / ส่วนตัวอาจรวมกับคีย์ฮาร์ดแวร์ ในรูปแบบดังกล่าวคุณจะต้องอัปโหลดกุญแจสาธารณะของคุณหนึ่งครั้งไปยังเซิร์ฟเวอร์เมื่อลงชื่อสมัครใช้เท่านั้น.

ในขณะที่ไม่จำเป็นต้องมีขนาดที่ปลอดภัยกว่าโซลูชันรหัสผ่านที่ใช้งานอย่างเหมาะสมคู่คีย์สาธารณะ / ส่วนตัวมีโอกาสน้อยที่จะใช้อย่างไม่ถูกต้องโดยทั้งผู้ใช้และบริการ.

คุณสามารถทำอะไรเพื่อรักษาความปลอดภัยรหัสผ่านของคุณ

โปรดระวังว่าบริการต่าง ๆ ที่คุณใช้อยู่ในปัจจุบันอาจสูญเสียการควบคุมรหัสผ่านของคุณไปแล้ว บางทีพวกเขายังไม่รู้เกี่ยวกับมันหรือบางทีพวกเขาปฏิเสธที่จะยอมรับต่อสาธารณะ – ปกป้องภาพของพวกเขาด้วยค่าใช้จ่ายด้านความปลอดภัยของผู้ใช้.

ใช้เครื่องสร้างรหัสผ่านแบบสุ่มและเปลี่ยนรหัสผ่านของคุณเป็นสตริงตัวอักษรและตัวอักษรแบบยาว นอกจากนี้คุณยังสามารถเปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัยในบริการบางอย่างเพื่อเพิ่มระดับความปลอดภัยเพิ่มเติม.

นอกจากนี้ควรลบบัญชีใด ๆ ที่คุณไม่ได้ใช้อีกต่อไปด้วยความหวังว่าบริการจะลบข้อมูลผู้ใช้ของคุณพร้อมกับมัน.

17.04.2023 @ 18:41

การสร้างรหัสผ่านที่ปลอดภัยเป็นสิ่งสำคัญอย่างยิ่งในการป้องกันการแฮกเข้าสู่ระบบของเรา แม้ว่ารหัสผ่านอาจมีข้อบกพร่องบ้าง แต่ก็ยังคงเป็นมาตรฐานที่แท้จริงสำหรับการตรวจสอบสิทธิ์บนเว็บ การใช้ Diceware เป็นวิธีการสร้างรหัสผ่านที่ปลอดภัยโดยใช้ตัวจัดการรหัสผ่านและการสร้างความปลอดภัยอีกชั้นหนึ่งรอบบัญชีของเราด้วยการตรวจสอบสิทธิ์แบบสองปัจจัย อย่างไรก็ตาม ผู้ให้บริการเว็บไซต์ควรใช้มาตรการใดและควรรักษาความปลอดภัยรหัสผ่านของเราอย่างไร เพื่อป้องกันการแฮกเข้าสู่ระบบของเรา การใช้แฮช SHA-256 เป็นวิธีการที่ดีในการจัดเก็บรหัสผ่านเป็นแฮชแทนที่จะเป็นข้อความที่ชัดเจน และการใ