מדוע אתרי אינטרנט צריכים לפזר מלח על חיפזון שלהם כדי להגן על הסיסמאות שלך

למרות חסרונותיהם, סיסמאות הן עדיין הסטנדרט דה-פקטו לאימות באינטרנט.

ExpressVPN כבר כתב על היתרונות של יצירת סיסמאות מאובטחות באמצעות Diceware, שימוש במנהלי סיסמאות ובניית שכבה נוספת של אבטחה סביב חשבונותיך עם אימות דו-גורמי..

אבל מה קורה מאחורי הקלעים? אילו אמצעים יכולים וצריכים לבצע מפעיל אתרים כדי לאבטח את הסיסמאות שלך?

לידתו של פריצות מחשבים

מערכת המחשבים הראשונה שהשתמשה בסיסמאות הייתה מערכת שיתוף הזמן התואמת במכון הטכנולוגי של מסצ’וסטס, שנבנתה בשנת 1960. שיתוף זמן איפשר את חלוקת המחשב ומשמש כמספר תחנות עבודה..

ובכל זאת, היו יותר חוקרים מתחנות עבודה, והמשתמשים קיבלו זמן מוגבל למערכת (שחלקם מיצו די מהר). כדי לוודא שהחוקרים נשארים בגבולותיהם, לכל אחד מהם הוקצתה סיסמא ייחודית להיכנס.

אבל, כמובן, עם הסיסמאות הראשונות הגיע ההאקר הראשון. חוקר אחד, אלן שר, עשה שימוש במערכת המאפשרת למשתמשים להדפיס קבצים באמצעות כרטיסי אגרוף (למחשבים לא היו מסכים בשנות השישים). שרר איתר והדפיס את הקובץ שאחסן את הסיסמאות, ומאפשר לו להיכנס כמשתמשים אחרים ולהשתמש במחשב למשך זמן רב יותר..

כיום זה נחשב רשלני גמור לאחסון סיסמאות בטקסט ברור במערכת, אם כי הגרזן לשנת 2016 של אתר המדיה החברתית הרוסית VK.com מראה שכמה אתרים גדולים עדיין עושים זאת. סיסמאות ה- VK.com של 100 מיליון משתמשים נגנבו ונמצאות כעת למכירה.

מדוע פונקציות hash הן רחוב חד כיווני

פונקציית חשיש היא הצפנה לכיוון אחד והיא מתנהגת כמו טביעת אצבע. כל קובץ, מילה או מחרוזת טקסט מכונה “טביעת אצבע” של חשיש, המזהה באופן ייחודי את התוכן המדויק של הקובץ המקורי.

ניתן להשתמש ב- Hash כדי לקבוע מידע, אך לא את מה שהנתונים מייצגים. דרך אחת פשוטה לדמיין כיצד החשיש עובד עם סכומי ספרות (סכום כל הספרות של המספר).

הסכום הספרתי של 9807347 הוא 9 + 8 + 0 + 7 + 3 + 4 + 7 = 38

למרות שקל לראות שהסכום הספרתי של 987347 הוא 38, אי אפשר לחשב 987347 מהמספר 38.

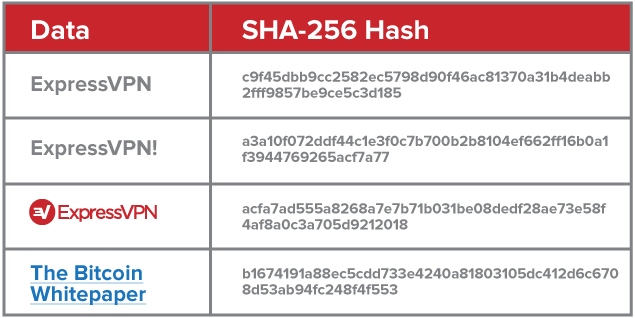

SHA-256 hashes עבור מחרוזות טקסט שונות וקובץ תמונה.

SHA-256 hashes עבור מחרוזות טקסט שונות וקובץ תמונה.

SHA-256 מציע יקום של פרמוטציות

לא ייאמן, 256 ביטים הם תפוקה ארוכה מספיק כדי לזהות באופן ייחודי כל אטום בודד ביקום הנצפה (2 ^ 256 = 1.157920892 × 10⁷⁷).

אם כי, בתיאוריה, יכולים להיות שני ערכים שונים שלשניהם יש אותו חשיש SHA-256. אירוע כזה נקרא התנגשות חשיש, והביטחון של כל פונקציית חשיש מסתמך על כך שהם לא ניתן לגלות.

קודמו של SHA-2 (מתוכם SHA-256 הוא גרסה) – האלגוריתם SHA-1 הפופולרי שהיה פעם – ידוע כפגיע להתנגשויות חשיש. למרות שזה ראוי לציין, אף אחד לא מצא מעולם אחד כזה.

חשיש אחר שהיה פופולרי פעם, MD5, היה עם כל כך הרבה פגיעויות שהוא לא מהווה הגנה שימושית מפני חבלה זדונית של קבצים.

מלבד הצפנת סיסמאות, פונקציות hash יכולות גם להיות שימושיות כדי להבטיח שלא טופלו בקבצים, בדומה לחתימות קריפטוגרפיות, שכן מחרוזת טקסט שהשתנה תשנה את מקש ה- hash..

שמירת סיסמאות כחפזות, במקום טקסט ברור, מאפשרת לבדוק סיסמא נכונה מבלי להשאיר את הסיסמה פגיעה בהאקרים..

מלח וחשיש מגן על הסיסמאות שלך

אם מישהו היה מסוגל לפרוץ בסיס נתונים שמכיל רק סיסמאות מחופות, בתיאוריה, הוא לא היה מקבל מידע שימושי. עם זאת, במציאות אנשים משתמשים מחדש את הסיסמאות שלהם באתרים רבים, או משתמשים בהם במילים נפוצות, ויש הרבה דברים שהאקר יכול לעשות כדי לפצח את החשיפה.

כל חשיש SHA-256 של המילה ExpressVPN הוא תמיד זהה, בכל המערכות. אז אם שם המשתמש שלך הוא לקסי ואתה משתמש ב- ExpressVPN כסיסמה (לא), האקר יכול לחפש את ה- hash “c9f45 … 3d185” בין הסיסמאות כדי לראות את הסיסמה של לקסי היא ExpressVPN.

למרות שזה לא נשמע מועיל במיוחד מעצמו, יש רשימות של אלפי הסיסמאות המובילות ביותר (שאנו מכירים מההאקרים הקודמים).

באמצעות רשימה כזו, האקר יכול לחפש את השטויות של הסיסמאות הנפוצות ולהתאים אותן לשמות משתמש.

התקפה מסוג זה נקראת שולחן קשת, או מילון, התקפה. אין מספיק זמן ביקום כדי שתוקף ינסה כל שילוב של חשיש וסיסמא אפשרי במתקפה של כוח ברוט. אבל יש מספיק זמן לנסות את הסיסמאות הפופולריות ביותר, מה שכנראה יפגע בחלק משמעותי ממסד הנתונים.

המלח מגן על סיסמאות על ידי הקצאת מספרים ייחודיים

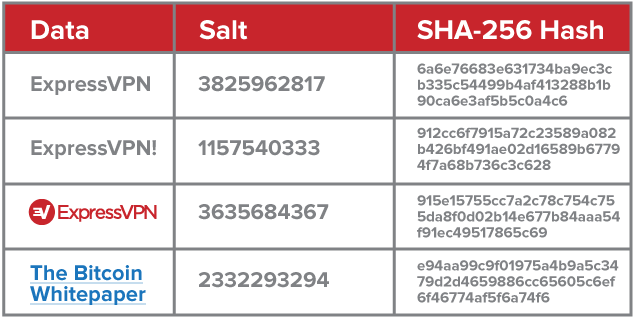

כדי להגן מפני התקפות מילון, מנהל מסד נתונים יכול להשתמש בשיטה שנקראת “המלחה”, שבה לכל סיסמה מוקצה מספר אקראי ייחודי. חישוב SHA-256 של השילוב של מלח וסיסמא מחושב, מאוחסן ובודק.

לחלופין, ניתן יהיה להיסחף את הסיסמה בשילוב עם מספר המלח והתוצאה תידרש שוב.

דוגמאות לחיפושי “מלוחים” חוזרים שוב.

דוגמאות לחיפושי “מלוחים” חוזרים שוב.

בשל טכניקת ההמלחה, יצירת שולחן קשת איננה מושכת יותר. המספרים האקראיים היו הופכים כל חשיש לייחודי, גם אם המשתמש לא בחר סיסמה ייחודית.

אם האקר רצה למקד למשתמשים באמצעות הסיסמה “Passw0rd!”, מספר המלח ישמור על בטיחות מסד הנתונים.

עתיד מערכות הסיסמאות

סיסמאות רחוקות מלהיות אופטימליות לאימות מקוון. קשה לזכור טוב טוב, קשה לבטל אותם, ופעם שהדליפה עלולה לגרום נזק רב.

מנהלי סיסמאות יכולים להפוך סיסמאות לידידותיות יותר למשתמש ולעזור לך ליצור ייחודיות. הם גם יעודדו אותך לשנות את אישורי הכניסה שלך באופן קבוע, וזה הכרחי לביטחון מקוון טוב.

אולי בעתיד נעבור לצורות אימות חלופיות, כמו זוגות מקשים ציבוריים / פרטיים, אולי בשילוב עם מפתחות חומרה. במודל כזה תצטרך להעלות רק את המפתח הציבורי שלך לשרת בעת ההרשמה, ולעולם לא שוב.

אמנם לא בהכרח גודל יותר מאובטח יותר מאשר פיתרון סיסמא מיושם כהלכה, אך סביר שפחות זוגות מקשים ציבוריים / פרטיים יושמו בצורה שגויה על ידי המשתמש והשירות גם.

מה אתה יכול לעשות כדי לאבטח את הסיסמאות שלך

שימו לב שרבים מהשירותים בהם אתם משתמשים כיום עשויים כבר לאבד שליטה על הסיסמאות שלכם. אולי הם עדיין לא יודעים על זה, או אולי הם מסרבים להכיר בכך בפומבי – להגן על תדמיתם על חשבון ביטחון המשתמשים שלהם..

השתמש במחולל סיסמאות אקראי ושנה את הסיסמאות שלך למחרוזות ארוכות של אותיות ותווים. באפשרותך גם להפעיל אימות דו-גורמי בשירותים מסוימים כדי להוסיף שכבת אבטחה נוספת.

כדאי גם למחוק חשבונות שאינך משתמש עוד, בתקווה שהשירות ימחק את נתוני המשתמש שלך יחד איתם..