Cara mengatur pfSense dengan ExpressVPN (OpenVPN)

Tutorial ini akan menunjukkan kepada Anda cara mengkonfigurasi ExpressVPN pada perangkat pfSense Anda, menggunakan pengaturan OpenVPN pfSense.

Untuk keperluan tutorial ini, kami akan menganggap Anda mengkonfigurasi jaringan Anda untuk pengaturan jaringan 192.168.1.0/24 umum.

catatan: Panduan ini telah diuji pada versi pfSense berikut: 2.3.3-RELEASE (amd64)

Unduh file konfigurasi VPN

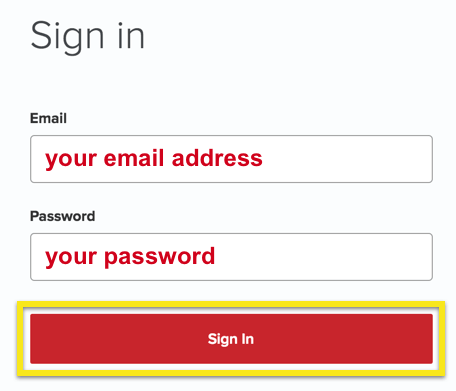

Masuk ke akun ExpressVPN Anda.

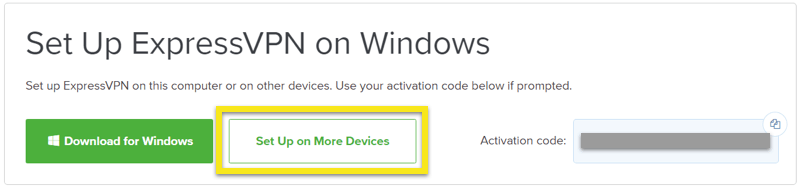

Setelah masuk ke situs web, klik Atur Lebih Banyak Perangkat.

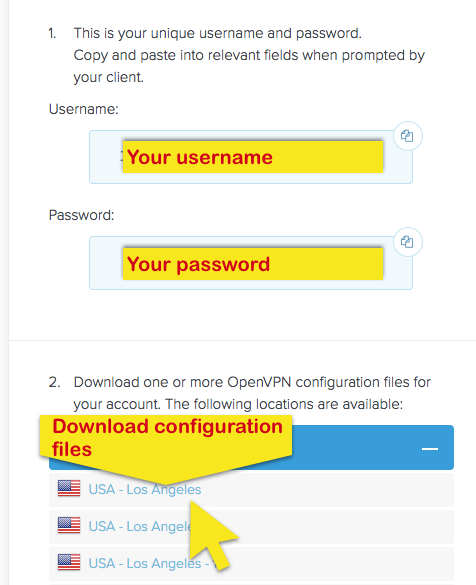

Klik Konfigurasi Manual di sisi kiri layar dan kemudian pilih OpenVPN tab di sebelah kanan.

Anda pertama kali akan melihat nama pengguna dan kata sandi dan kemudian daftar File konfigurasi OpenVPN.

Di bawah nama pengguna dan kata sandi Anda, unduh file konfigurasi OpenVPN untuk lokasi yang ingin Anda sambungkan. Simpanlah file ini berguna, karena Anda akan mengekstraksi informasi darinya untuk pengaturan pfSense.

Konfigurasikan pengaturan pfSense

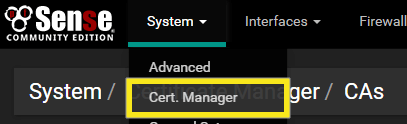

Untuk mengonfigurasi pengaturan VPN pfSense, masuk ke perangkat pfSense Anda dan navigasikan ke Sistem > Sert. Pengelola.

Di bawah “CA,” klik Menambahkan tombol.

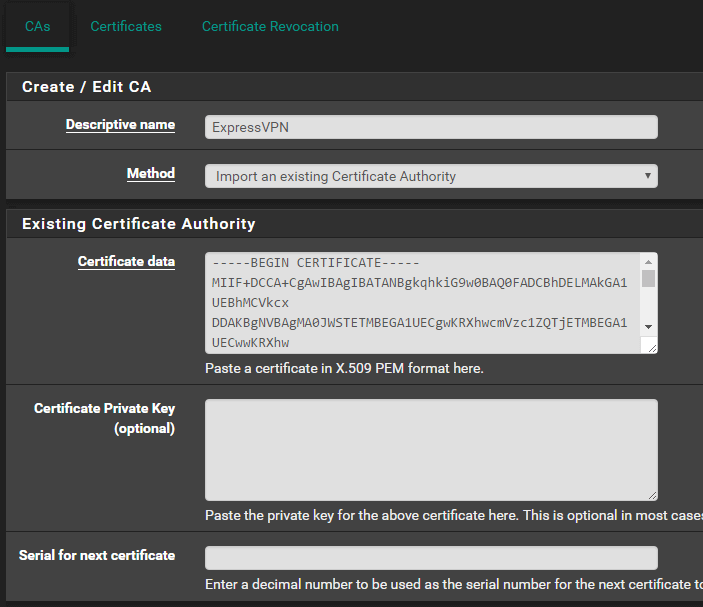

Masukkan berikut:

- Nama deskriptif: ExpressVPN

- Metode: Impor Otoritas Sertifikat yang ada

- Data sertifikat: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teks yang terbungkus dalam bagian dari file. Menyalin seluruh string dari —–MULAI SERTIFIKAT—– untuk —–END SERTIFIKAT—–.

- Kunci Privat Sertifikat (opsional): Biarkan kosong

- Serial untuk sertifikat berikutnya: Biarkan kosong

Setelah memasukkan informasi, layar Anda akan terlihat seperti ini:

Klik Menyimpan.

Tetap di halaman ini dan klik Sertifikat di atas.

Di bagian bawah layar, klik Menambahkan.

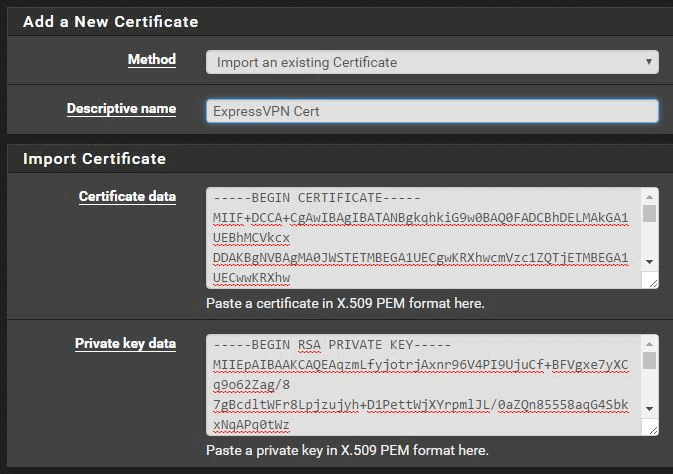

Di bawah “Tambahkan Sertifikat Baru,” masukkan yang berikut ini:

- Metode: Impor Sertifikat yang ada

- Nama deskriptif: ExpressVPN Cert (atau sesuatu yang berarti bagi Anda)

- Data sertifikat: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teks yang terbungkus dalam bagian dari file. Salin seluruh string dari —–MULAI SERTIFIKAT—– untuk —–END SERTIFIKAT—–

- Data kunci pribadi: Dengan editor teks Anda masih terbuka, cari teks yang dibungkus dalam bagian dari file. Salin seluruh string dari —–MULAI KUNCI PRIVATE RSA—– untuk ——END KUNCI PRIVATE RSA—-

Setelah memasukkan informasi, layar Anda akan terlihat seperti ini:

Klik Menyimpan.

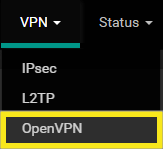

Di bagian atas layar, navigasikan ke VPN > OpenVPN.

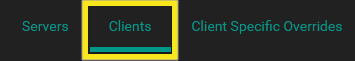

Pilih Klien.

Di bagian bawah layar, klik Menambahkan.

Masukkan informasi berikut:

Informasi Umum:

- Dinonaktifkan: Biarkan kotak ini tidak dicentang

- Mode server: Peer to Peer (SSL / TLS)

- Protokol: UDP

- Mode perangkat: tong besar

- Antarmuka: LEMAH

- Port lokal: Biarkan kosong

- Host atau alamat server: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teks yang dimulai dengan terpencil, diikuti oleh nama server. Salin string nama server ke bidang ini (mis., Server-address-name.expressnetw.com)

- Port server: Salin nomor port dari file konfigurasi OpenVPN ke bidang ini (mis., 1195)

- Host atau alamat proxy: Biarkan kosong

- Port proxy: Biarkan kosong

- Proxy Auth. – Opsi Ekstra – tidak ada

- Resolusi nama host server: Centang kotak ini

- Deskripsi: Sesuatu yang berarti bagi Anda. mis., ExpressVPN Dallas

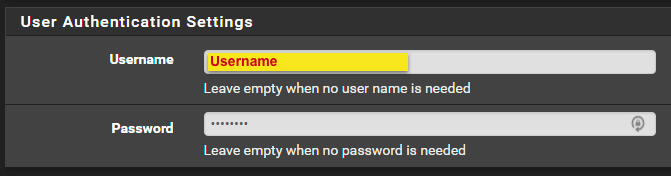

Pengaturan Otentikasi Pengguna

- Nama pengguna: nama pengguna ExpressVPN Anda

- Kata sandi: kata sandi ExpressVPN Anda

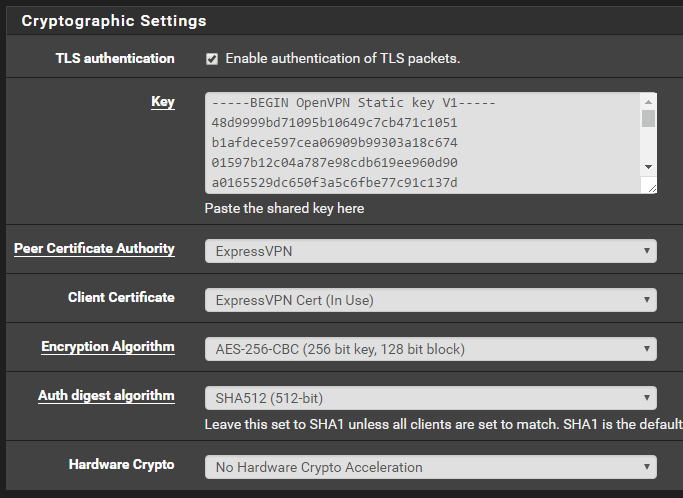

Pengaturan Kriptografi

- Otentikasi TLS: Centang kotak ini

- Kunci: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teks yang terbungkus dalam bagian dari file. Abaikan entri “kunci statis OpenVPN 2048 bit” dan mulailah menyalin dari —–MULAI OpenVPN Static key V1—– untuk —–END OpenVPN Static key V1—–

- Peer Certificate Authority: Pilih entri “ExpressVPN” yang Anda buat sebelumnya di Cert. Langkah manajer

- Sertifikat Klien: Pilih entri “ExpressVPN Cert” yang Anda buat sebelumnya di Cert. Langkah manajer

- Algoritma Enkripsi: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teksnya sandi. Dalam contoh ini, konfigurasi OpenVPN terdaftar sebagai “cipher AES-256-CBC,” jadi kami akan memilih “AES-256-CBC (kunci 256-bit, blok 128-bit) dari drop-down

- Algoritma auth digest: Buka file konfigurasi OpenVPN yang Anda unduh dan buka dengan editor teks favorit Anda. Cari teksnya auth diikuti oleh algoritma setelahnya. Dalam contoh ini, kita melihat “auth SHA512,” jadi kita akan memilih “SHA512 (512-bit)” dari dropdown

- Perangkat Keras Kripto: Kecuali Anda tahu bahwa perangkat Anda mendukung kriptografi perangkat keras, biarkan saja Tidak Ada Akselerasi Crypto Perangkat Keras

Langkah-langkah tambahan untuk pfSense 2.4:

- Hapus centang Secara otomatis menghasilkan Kunci TLS

- Setel Mode Penggunaan ke Otentikasi TLS

- Hapus centang Aktifkan Parameter Kriptografi yang Dapat Ditegosiasikan

- Abaikan Algoritma NCP bagian

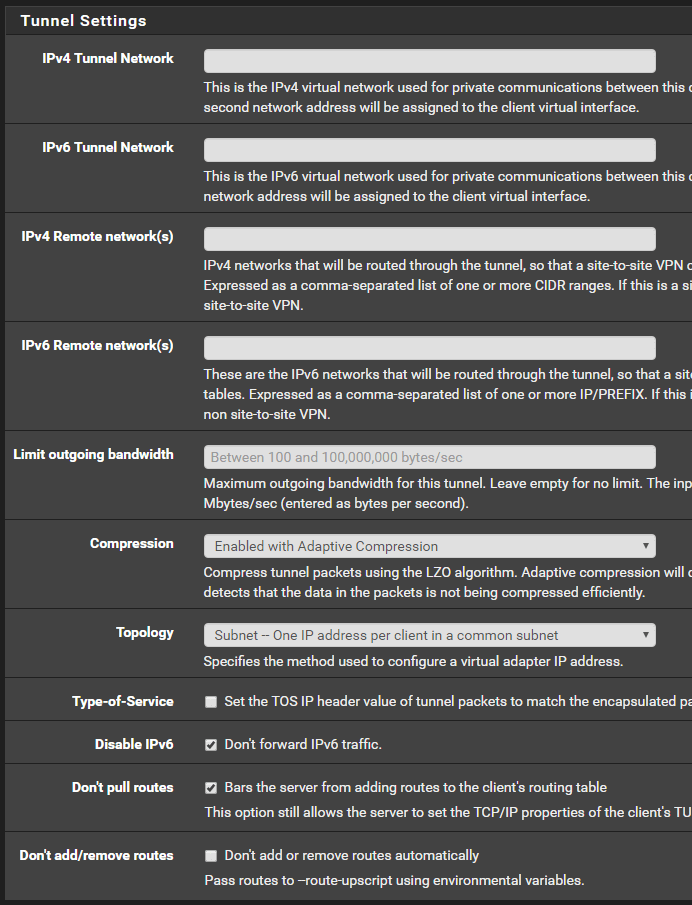

Pengaturan Tunnel

- Jaringan Terowongan IPv4: Biarkan kosong

- Jaringan Terowongan IPv6: Biarkan kosong

- Jaringan jarak jauh IPv4: Biarkan kosong

- Jaringan jarak jauh IPv6: Biarkan kosong

- Batasi lebar pita keluar: Atas pertimbangan Anda, tetapi untuk tutorial ini – biarkan kosong.

- Kompresi: Diaktifkan dengan Kompresi Adaptif

- Topologi: Biarkan default “Subnet – Satu alamat IP per klien di subnet umum”

- Jenis-Layanan: Biarkan tidak dicentang

- Nonaktifkan IPv6: Centang kotak ini

- Jangan menarik rute: Centang kotak ini

- Jangan tambahkan / hapus rute: Biarkan tidak dicentang

Langkah-langkah tambahan untuk pfSense 2.4:

- Setel Kompresi ke Kompresi LZO Adaptif

- Perhatikan tidak ada lagi kotak centang untuk “Nonaktifkan IPv6”

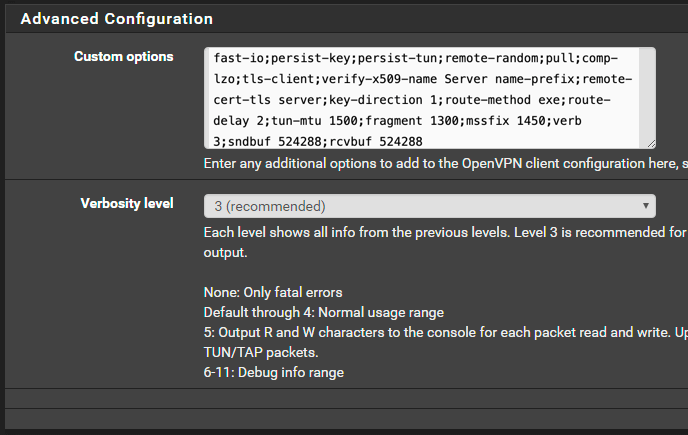

Konfigurasi Tingkat Lanjut

- Opsi khusus: Opsi ini berasal dari konfigurasi OpenVPN yang telah Anda rujuk. Kami akan mencabut semua opsi khusus yang belum pernah kami gunakan sebelumnya. Salin dan rekatkan yang berikut ini:

fast-io; persist-key; persist-tun; remote-random; pull; comp-lzo; tls-client; verifikasi-x509-name awalan nama server; server remote-cert-tls; arah-arah 1; rute- metode exe; rute-delay 2; tun-mtu 1500; fragmen 1300; mssfix 1450; kata kerja 3; sndbuf 524288; rcvbuf 524288 - Tingkat verbal: 3 (Disarankan)

Langkah-langkah tambahan untuk pfSense 2.4:

- Memeriksa UDP Fast I / O

- Kirim Terima Buffer: 512 KB

- Gateway Creation: Hanya IPV4

Klik Menyimpan.

Konfirmasikan koneksi berhasil

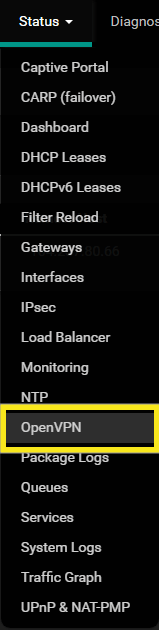

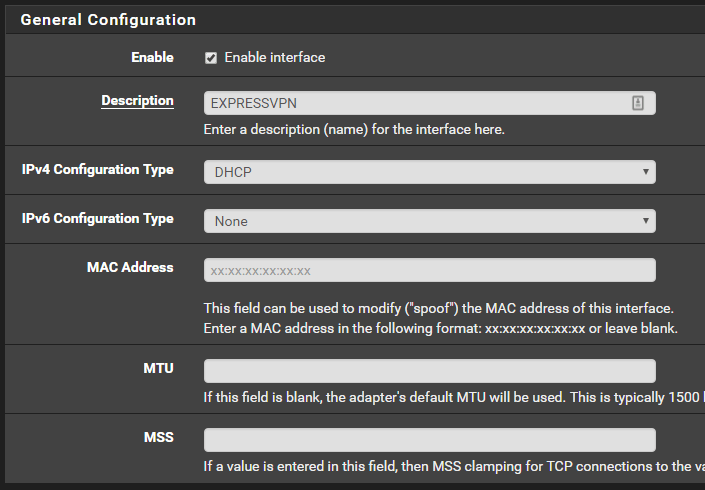

Anda sekarang harus dapat mengonfirmasi bahwa koneksi OpenVPN Anda berhasil. Navigasi ke Status > OpenVPN.

Di bawah “Statistik Instance Klien,” di kolom “Status”, Anda akan melihat kata itu naik, menunjukkan terowongan sedang online.

Langkah-langkah tambahan untuk mengarahkan WAN melalui terowongan

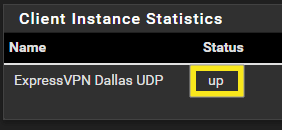

Sekarang setelah terowongan online, Anda harus memberi tahu semua lalu lintas agar menjadi NAT dengan benar. Di bagian atas layar Anda, pilih Antarmuka dan klik (menetapkan).

Klik pada + tombol. Antarmuka baru akan dibuat. Yakinkan ovpnc1 dipilih dan klik Menyimpan.

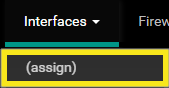

Navigasi ke Antarmuka > OVPNC1:

Masukkan berikut:

Konfigurasi Umum

- Memungkinkan: Centang kotak ini

- Deskripsi: Sesuatu yang berarti bagi Anda. mis., EXPRESSVPN

- Jenis Konfigurasi IPv4: DHCP

- Jenis Konfigurasi IPv6: Tidak ada

- Alamat MAC: Biarkan kosong

- MTU: Biarkan kosong

- MSS: Biarkan kosong

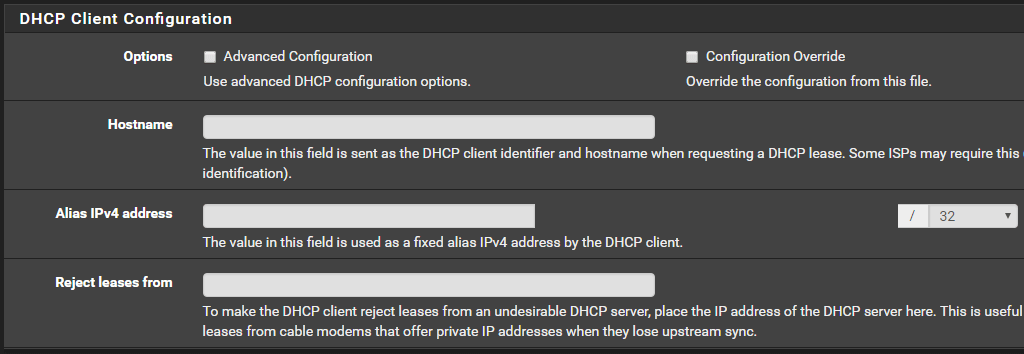

Konfigurasi Klien DHCP

- Opsi: Biarkan tidak dicentang

- Hostname: Biarkan kosong

- Alamat Alias IPv4: Biarkan kosong

- Tolak sewa dari: Biarkan kosong

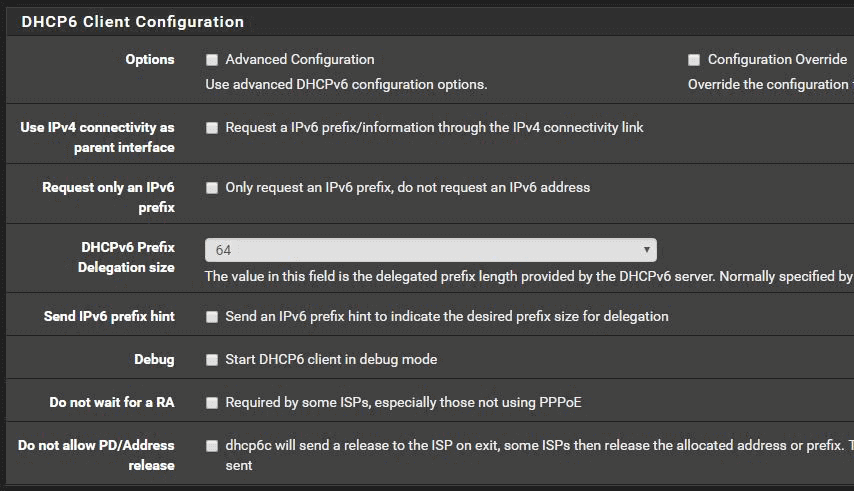

Konfigurasi Klien DHCP6

- Opsi: Biarkan tidak dicentang

- Gunakan konektivitas IPv4 sebagai antarmuka induk: Biarkan tidak dicentang

- Minta hanya awalan IPv6: Biarkan tidak dicentang

- Preferensi DHCPv6 Ukuran Delegasi: Biarkan default pada 64

- Kirim petunjuk awalan IPv6: Biarkan tidak dicentang

- Debug: Biarkan tidak dicentang

- Jangan menunggu RA: Biarkan tidak dicentang

- Jangan izinkan rilis PD / Alamat: Biarkan tidak dicentang

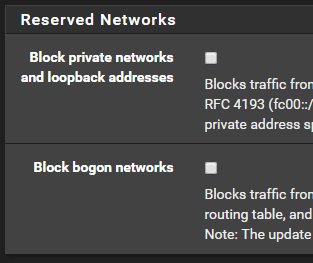

Jaringan yang Dilindungi

- Blokir jaringan pribadi dan alamat loopback: Biarkan tidak dicentang

- Blokir jaringan bogon: Biarkan tidak dicentang

Klik Menyimpan.

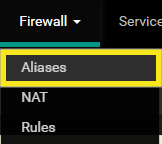

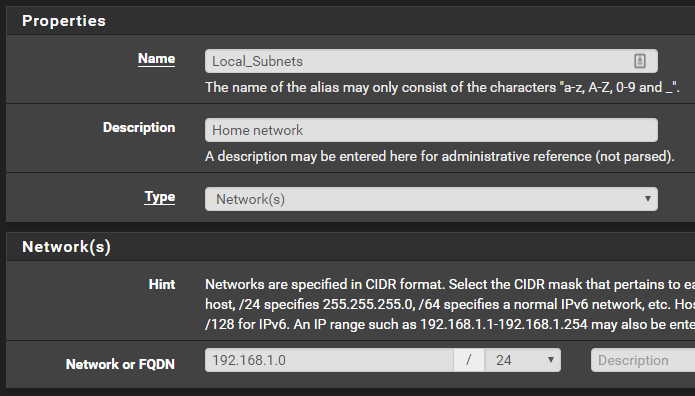

Navigasi ke Firewall > Alias.

Di bawah “IP,” klik Menambahkan.

Anda akan memberikan jaringan rumah Anda dengan “Alias” yang memungkinkan nama yang ramah untuk referensi jaringan Anda.

Properti

- Nama: Sesuatu yang berarti bagi Anda. Untuk tutorial ini, kita akan menggunakan “Local_Subnets”

- Deskripsi: Sesuatu yang berarti bagi Anda

- Tipe: Jaringan

Jaringan

- Jaringan atau FQDN: 192.168.1.0 / 24

Klik Menyimpan.

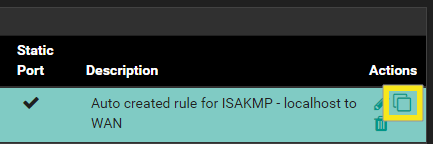

Navigasi ke Firewall > NAT.

Klik Keluar di atas.

Untuk “Mode NAT Keluar,” pilih Pembuatan aturan NAT Outbound Manual.

Klik Menyimpan lalu klik Menerapkan perubahan.

![]()

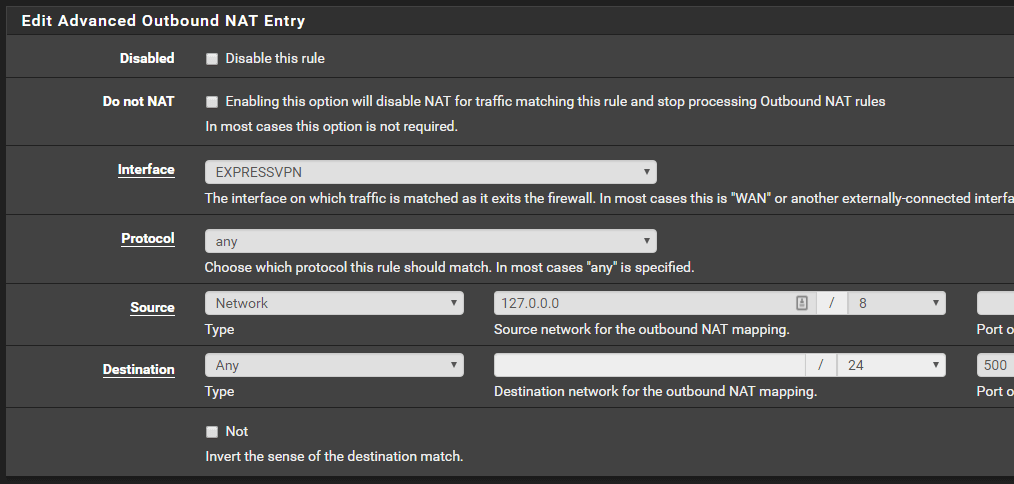

Dibawah Pemetaan, Anda akan memberi tahu lalu lintas ke mana harus pergi ketika meninggalkan jaringan Anda. Anda pada dasarnya akan menyalin empat koneksi WAN default yang ada dan memodifikasinya untuk menggunakan antarmuka virtual EXPRESSVPN baru Anda.

Di sisi kanan layar, klik ikon Salinan tombol di sebelah entri koneksi WAN pertama. Ini adalah ikon dengan kotak yang tumpang tindih dengan kotak lainnya.

Di jendela yang muncul, satu-satunya pilihan Anda akan berubah adalah bagian “Antarmuka”. Klik tarik-turun dan ubah dari LEMAH untuk EXPRESSVPN.

Klik Menyimpan.

Ulangi langkah di atas untuk tiga aturan WAN lainnya yang ada.

Setelah keempat aturan EXPRESSVPN ditambahkan, klik Menyimpan tombol dan klik Menerapkan perubahan sekali lagi di atas.

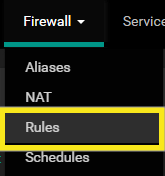

Terakhir, Anda perlu membuat aturan untuk mengarahkan ulang semua lalu lintas lokal melalui gateway EXPRESSVPN yang Anda buat sebelumnya. Navigasi ke Firewall > Aturan:

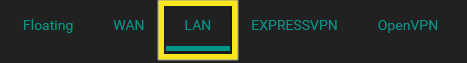

Klik LAN.

Klik tautan Menambahkan tombol dengan panah ke atas (tombol paling kiri).

![]()

Masukkan berikut:

Edit Aturan Firewall

- Tindakan: Lulus

- Dinonaktifkan: Biarkan tidak dicentang

- Antarmuka: LAN

- Alamat: IPv4

- Protokol: Apa saja

Sumber

- Sumber: Pilih Host tunggal atau alias dan ketikkan nama alias yang Anda buat untuk jaringan Anda sebelumnya. Untuk tutorial ini, kami menggunakan “Local_Subnets.”

Tujuan

- Tujuan: apa saja

Opsi Ekstra

- Log: Biarkan tidak dicentang

- Deskripsi: Masukkan sesuatu yang berarti bagi Anda. Untuk tutorial ini, kita akan memasukkan “LAN TRAFFIC -> EXPRESSVPN ”

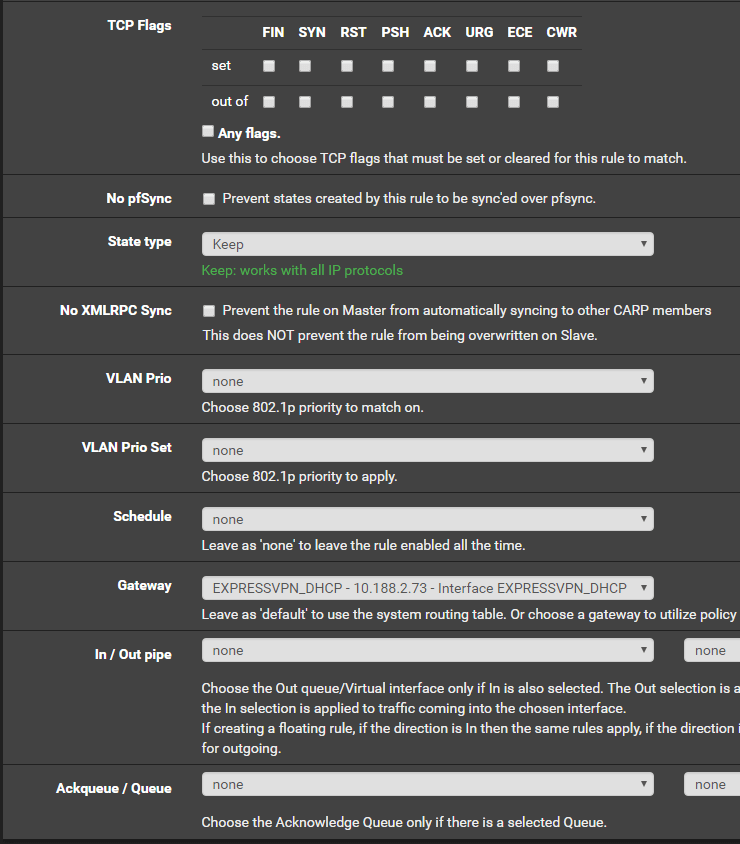

Klik yang biru Tampilan Tingkat Lanjut tombol.

Opsi Tingkat Lanjut

Biarkan semuanya baru di jendela ini yang tampak kosong dan cari pintu gerbang. Ubah ini menjadi “EXPRESSVPN_DHCP”

Klik Menyimpan.

Anda sudah selesai! Anda sekarang harus mulai melihat lalu lintas mengalir melalui aturan baru yang Anda buat, mengonfirmasi bahwa lalu lintas bergerak melalui terowongan ExpressVPN yang Anda buat.

![]()

17.04.2023 @ 16:05

Tutorial ini sangat berguna bagi mereka yang ingin mengkonfigurasi ExpressVPN pada perangkat pfSense mereka. Panduan ini sangat jelas dan mudah diikuti, dengan langkah-langkah yang terperinci dan gambar yang membantu. Saya sangat menghargai bahwa panduan ini telah diuji pada versi pfSense yang berbeda, sehingga saya yakin akan berhasil pada perangkat saya. Terima kasih banyak atas panduan yang sangat membantu ini!