일부 웹 브라우저에 영향을주는 WebRTC IP 유출 취약점 설명

최신 정보: 2023 년 12 월 6 일

ExpressVPN에는 새로운 WebRTC 누출 테스트 페이지가있어 WebRTC 누출을 확인하고 배울 수 있습니다..

Chrome 사용자의 경우 : 좋은 소식! webrtc.org는 Chrome 유출 방지를위한 공식 수정 프로그램을 출시했습니다. 여기 크롬 웹 스토어에서 얻을 수 있으며 여기에서 작동하는지 다시 확인할 수 있습니다..

Firefox 사용자 : Firefox 인 경우이 수정 프로그램을 사용할 수 있습니다.

- Firefox의 주소 표시 줄에 about : config를 입력하십시오..

- “조심하겠습니다, 약속합니다!”(또는 이와 유사한 보안 메시지)를 클릭하십시오. [메시지는 사용중인 Firefox 버전에 따라 다릅니다.]

- 위의 검색 창이있는 목록이 열립니다. 검색 창에 media.peerconnection.enabled를 입력하고 Enter 키를 누르십시오.

- 결과가 나타나면 두 번 클릭하여 값을 false로 설정하십시오..

- 절차를 마치려면 탭을 닫으십시오.

지난 주에보고 된 보안 문제는 OSX 사용자도 영향을 받지만 일부 웹 브라우저 (Windows의 Chrome 및 Firefox)에 영향을 미칩니다. 악의적 인 웹 사이트는 사용자가 VPN에 연결되어 있어도 방문자의 실제 IP 주소를 얻을 수있는 위험이 있습니다. 예를 들면 다음과 같습니다.

- 사용자가 악성 웹 사이트를 방문하여 브라우저에서 자바 스크립트를 실행하도록합니다..

- Javascript는 WebRTC라는 브라우저의 취약한 기능을 사용하여 컴퓨터의 실제 IP 주소를 찾은 다음 악의적 인 사이트 운영자에게 공개합니다.

다음 단계에 따라 영향을 받았는지 확인하고 필요한 경우 문제를 완화하십시오.

- VPN에 연결.

- WebRTC 테스트 열기. <–이 테스트는 VPN에 연결된 상태에서 사용하는 경우에만 관련이 있습니다.

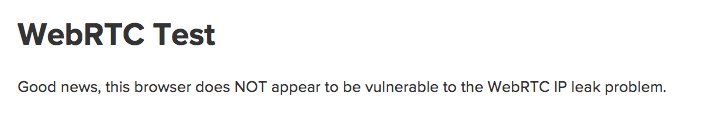

- 브라우저가 안전하다면 다음과 같이 보일 것입니다 :

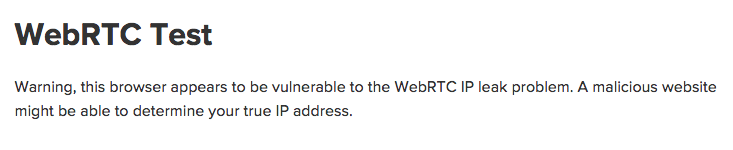

- 브라우저가이 문제의 영향을받는 경우 다음 메시지가 표시됩니다.

수정하려면 다음 단계를 수행하십시오.- 크롬 : WebRTC 블록 확장 설치.

- Firefox : 유형 about : config 주소 표시 줄에 media.peerconnection.enabled, 설정을 토글 그릇된.

- 브라우저를 닫고 WebRTC 테스트를 다시 열어 사이트에서 더 이상 실제 IP 주소를 확인할 수 없는지 확인하십시오.

Chrome 및 Firefox 팀이이 작업에 대해 수행 할 작업을 기다리고 있습니다. 다행히도 기본적으로 WebRTC 기능을 사용 중지하고 사용자가 사용 여부를 선택할 수있게되기를 바랍니다..

17.04.2023 @ 19:19

Korean: 최신 정보: 2017 년 12 월 6 일 ExpressVPN에는 새로운 WebRTC 누출 테스트 페이지가있어 WebRTC 누출을 확인하고 배울 수 있습니다. Chrome 사용자는 webrtc.org에서 공식 수정 프로그램을 다운로드하여 Chrome 유출 방지를 할 수 있습니다. Firefox 사용자는 about: config를 입력하여 media.peerconnection.enabled 값을 false로 설정하여 WebRTC 기능을 중지할 수 있습니다. 이전에 보고 된 보안 문제는 OSX 사용자뿐만 아니라 일부 웹 브라우저 (Windows의 Chrome 및 Firefox)에도 영향을 미칩니다. VPN에 연결하고 WebRTC 테스트를 열어 브라우저가 안전한지 확인하십시오. 만약 문제가 발생하면 WebRTC 블록 확장을 설치하거나 media.peerconnection.enabled 값을 false로 설정하여 문제를 해결하십시오. Chrome 및 Firefox 팀이 이 작업에 대해 노력하고 있으며 WebRTC 기능을 사용 여부를 선택할 수 있도록 기본 설정을 변경할 예정입니다.